مائکروٹک۔

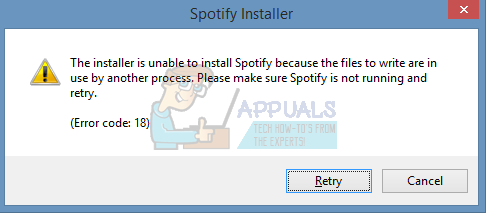

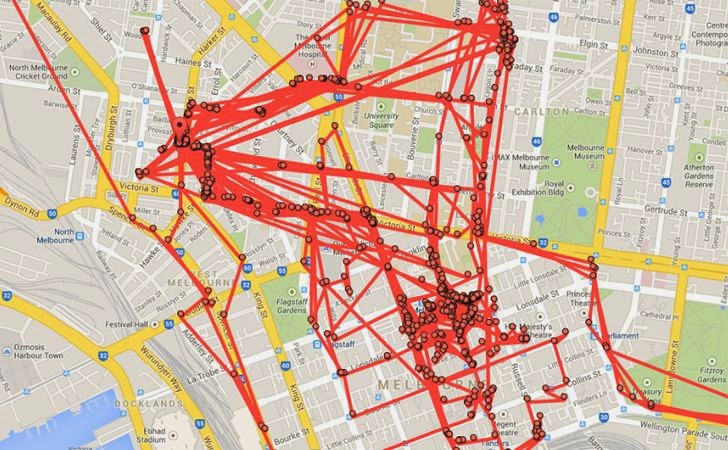

کم سطحی ویب سائٹ سے سمجھوتہ کیا ہوسکتا تھا ، یہ بڑے پیمانے پر کرپٹو جیک حملہ تھا۔ ٹرسٹ ویو کے سیکیورٹی محقق سائمن کینن ابھی سائبر مجرموں اور بدنیتی پر مبنی سرگرمیوں کے لئے کریپٹو کارنسیس کے استعمال کے بارے میں آر ایس اے ایشیا 2018 میں گفتگو پیش کرنے سے واپس آئے تھے۔ اسے اتفاق کہتے ہیں لیکن اپنے دفتر واپس آنے کے فورا. بعد ، اس نے سکے ہائیو کا ایک وسیع پیمانے پر اضافہ دیکھا ، اور مزید معائنہ کرنے پر ، اسے یہ معلوم ہوا کہ اسے خاص طور پر مائکروٹک نیٹ ورک کے آلات سے وابستہ اور برازیل کو بھاری نشانہ بنایا گیا۔ جب کینن نے اس واقعے کی تحقیق پر گہری تحقیق کی تو اس نے پایا کہ اس حملے میں 70،000 سے زیادہ میکرو ٹیک آلات کا استحصال کیا گیا ، جس کی تعداد اب بڑھ کر 200،000 ہوگئی ہے۔

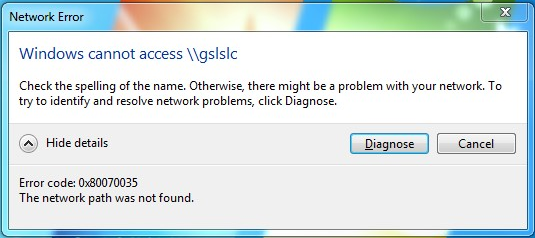

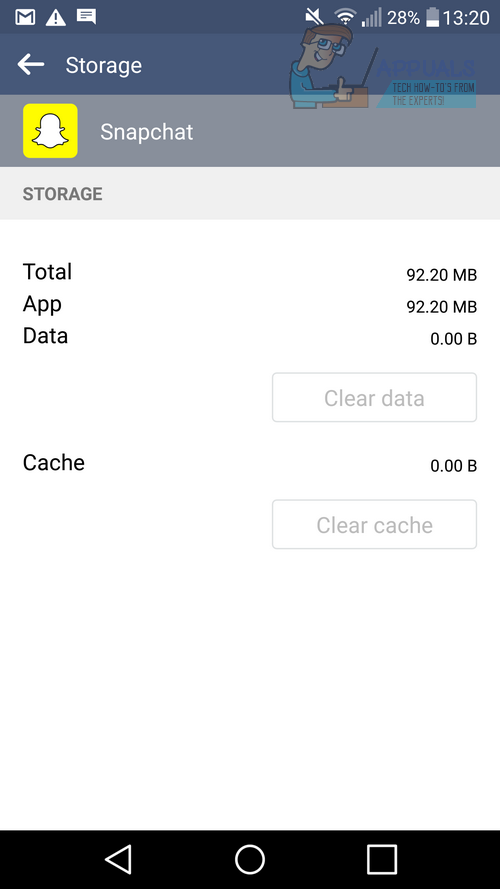

برازیل میں سکے ہائیو کے ساتھ میکرو ٹیک آلات کی شوڈان تلاشی سے 70،000+ نتائج برآمد ہوئے۔ شمعون کینن / ٹرسٹ ویو

'یہ ایک عجیب اتفاق ہوسکتا ہے ، لیکن مزید معائنے کے بعد میں نے دیکھا کہ یہ سارے آلات ایک ہی سکے ہائیو سائٹکی استعمال کررہے ہیں ، مطلب یہ ہے کہ یہ سب آخر کار ایک ہستی کے ہاتھ میں ہیں۔ میں نے ان ڈیوائسز پر استعمال ہونے والے کوائن ہائیو سائٹ کی کلید کو تلاش کیا ، اور دیکھا کہ حملہ آور بنیادی طور پر برازیل پر مرکوز ہے۔

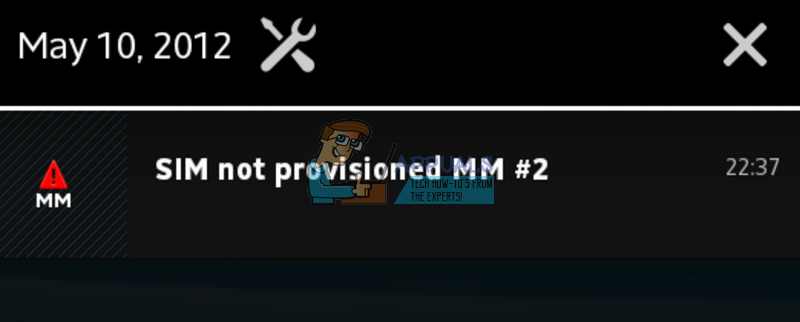

سکے ہائیو سائٹکی کی شوڈان تلاشی سے معلوم ہوا کہ تمام کارنامے ایک ہی حملہ آور کو مل رہے تھے۔ سائمن کینن / ٹرسٹ ویو

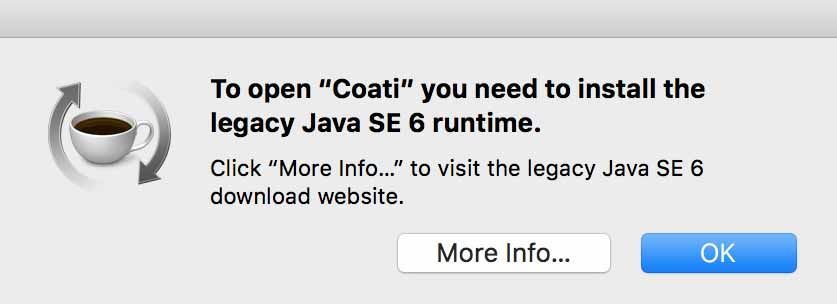

کینن نے ابتدا میں یہ حملہ میکرو ٹِک کے خلاف صفر روزہ استحصال ہونے کا شبہ کیا تھا ، لیکن بعد میں اس کو احساس ہوا کہ حملہ آور اس سرگرمی کو انجام دینے کے لئے راؤٹرز میں معلوم خطرہ کا استحصال کررہے ہیں۔ اس خطرے کو رجسٹرڈ کیا گیا تھا ، اور اس کے حفاظتی خطرات کو کم کرنے کے لئے 23 اپریل کو ایک پیچ جاری کیا گیا تھا لیکن ایسی زیادہ تر تازہ کاریوں کی طرح ، رہائی کو نظرانداز کردیا گیا تھا اور بہت سے راؤٹر کمزور فرم ویئر پر کام کر رہے تھے۔ کینن کو دنیا بھر میں سیکڑوں ہزاروں پرانے روٹر ملے ، لاکھوں ہزاروں جو اس نے دریافت کیے وہ برازیل میں تھے۔

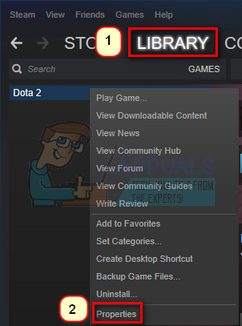

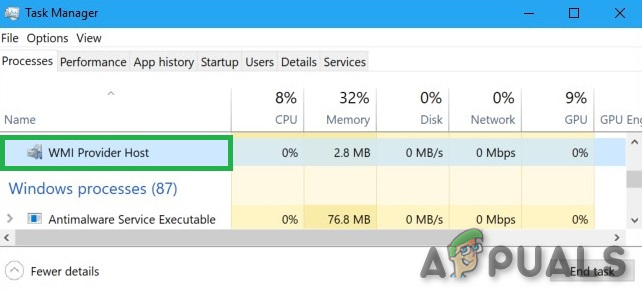

اس سے قبل ، روٹر پر ریموٹ بدنیتی پر مبنی کوڈ پر عمل درآمد کی اجازت کے لئے کمزوری کا پتہ چلا تھا۔ تاہم ، یہ تازہ حملہ ، اس میکانزم کا استعمال کرتے ہوئے 'ایک صارف کو دیکھنے والے ہر ویب صفحے میں CoinHive اسکرپٹ کو انجیکشن لگانے' کے ذریعہ مزید ایک قدم اٹھانے میں کامیاب ہوگیا۔ کینن نے یہ بھی نوٹ کیا کہ حملہ آوروں نے تین حربے استعمال کیے جس سے حملے کی بربریت میں اضافہ ہوا۔ ایک سکے ہیو اسکرپٹ کے حمایت یافتہ غلطی کا صفحہ تیار کیا گیا تھا جو برائوزنگ کے دوران جب بھی صارف کو کسی غلطی کا سامنا ہوتا ہے اس وقت اسکرپٹ چلایا جاتا ہے۔ اس کے علاوہ ، اسکرپٹ نے ملاقاتیوں کو مائکروٹک روٹرز کے ساتھ یا اس کے بغیر الگ الگ ویب سائٹوں پر اثر انداز کیا (اگرچہ راؤٹرز پہلے اس جگہ اسکرپٹ کو انجیکشن لگانے کا ذریعہ تھے)۔ حملہ آور نے ایک MiktoTik.php فائل کو استعمال کرنے کے لئے بھی پایا تھا جس میں ہر HTML صفحے میں CoinHive کو انجیکشن لگانے کا پروگرام بنایا گیا تھا۔

چونکہ بہت سارے انٹرنیٹ سروس فراہم کرنے والے (آئی ایس پیز) کاروباری اداروں کے لئے بڑے پیمانے پر ویب رابطے کی فراہمی کے لئے میکرو ٹِک روٹرز کا استعمال کرتے ہیں ، لہذا یہ حملہ ایک اعلی سطح کا خطرہ سمجھا جاتا ہے جو گھر میں غیرمستحکم صارفین کو نشانہ بنانے کے لئے نہیں بلکہ ایک بڑے پیمانے پر ڈالنے کے لئے بنایا گیا تھا۔ بڑی کمپنیوں اور کاروباری اداروں کو دھچکا۔ اور کیا بات ہے کہ حملہ آور نے روٹرز پر 'u113.src' اسکرپٹ انسٹال کیا جس کی وجہ سے اسے بعد میں دیگر کمانڈز اور کوڈ ڈاؤن لوڈ کرنے کی اجازت ملی۔ یہ ہیکر کو راؤٹرز کے ذریعے رسائی کے دھارے کو برقرار رکھنے اور اگر کوئین ہائیو کے ذریعہ اصل سائٹ کی کلید کو مسدود کرنے کی صورت میں اسٹینڈ بائی متبادل اسکرپٹس چلانے کی اجازت دیتا ہے۔

ذریعہ ٹرسٹ ویو