کچھ عرصے سے یہ خیال کیا جارہا ہے کہ رینسم ویئر شاذ و نادر ہی اس معاملے میں لینکس اور یہاں تک کہ فری بی ایس ڈی چلانے والی مشینوں کو متاثر کرتا ہے۔ بدقسمتی سے ، کِل ڈِسک رینسم ویئر نے اب مٹھی بھر لینکس سے چلنے والی مشینوں پر حملہ کیا ہے ، اور ایسا لگتا ہے کہ یہاں تک کہ تقسیم جیسے حامل اکاؤنٹ جیسے اوبنٹو اور اس کے مختلف سرکاری گھماؤ کو خطرے سے دوچار کرسکتے ہیں۔ بعض کمپیوٹر سائنس دانوں نے اس رائے کا اظہار کیا ہے کہ اوبنٹو پر اثر انداز ہونے والے بہت سے حفاظتی خطرات نے کسی طور یونٹی ڈیسک ٹاپ انٹرفیس کے کچھ پہلو سے سمجھوتہ کیا ہے ، لیکن یہ خطرہ یہاں تک کہ ان لوگوں کو بھی نقصان پہنچا سکتا ہے جو کے ڈی کے ، ایکس ایفس 4 ، اوپن باکس یا یہاں تک کہ مکمل طور پر ورچوئل کنسول پر مبنی اوبنٹو سرور کا استعمال کرتے ہیں۔

قدرتی طور پر اچھ commonی حکمت کے قواعد اس قسم کے خطرے سے لڑنے کے لئے لاگو ہوتے ہیں۔ کسی براؤزر میں مشکوک روابط تک رسائی نہ کریں اور انٹرنیٹ سے ڈاؤن لوڈ فائلوں کے ساتھ ساتھ ای میل ملحق فائلوں پر بھی میلویئر اسکین انجام دینے کو یقینی بنائیں۔ یہ آپ کے ڈاؤن لوڈ کردہ کسی بھی قابل عمل کوڈ کے لئے خاص طور پر سچ ہے ، اگرچہ سرکاری ذخیروں سے آنے والے پروگراموں میں اس خطرے کو کم کرنے کے لئے ڈیجیٹل دستخط ملتے ہیں۔ آپ کو کسی بھی اسکرپٹ کو چلانے سے پہلے اسے پڑھنے کے لئے ٹیکسٹ ایڈیٹر کا استعمال یقینی بنانا چاہئے۔ ان چیزوں کے اوپری حصے میں ، آپ کے سسٹم کو کِل ڈیسک کی شکل سے بچانے کے ل a کچھ مخصوص اقدامات کر سکتے ہیں جو اوبنٹو پر حملہ کرتی ہے۔

طریقہ 1: جڑ اکاؤنٹ کو باہر نکالیں

اوبنٹو کے ڈویلپرز نے جڑ اکاؤنٹ کھینچنے کا شعوری فیصلہ کیا تھا ، اور اگرچہ یہ اس طرح کے حملے کو روکنے میں پوری طرح قابل ثابت نہیں ہوا ہے ، لیکن یہ بنیادی وجہ ہے کہ سسٹم کو نقصان پہنچانے میں سست روی ہے۔ روٹ اکاؤنٹ تک رسائی کو بحال کرنا ممکن ہے ، جو ان لوگوں کے لئے عام ہے جو اپنی مشینوں کو بطور سرور استعمال کررہے ہیں ، لیکن جب سیکیورٹی کی بات آتی ہے تو اس کے سنگین نتائج برآمد ہوتے ہیں۔

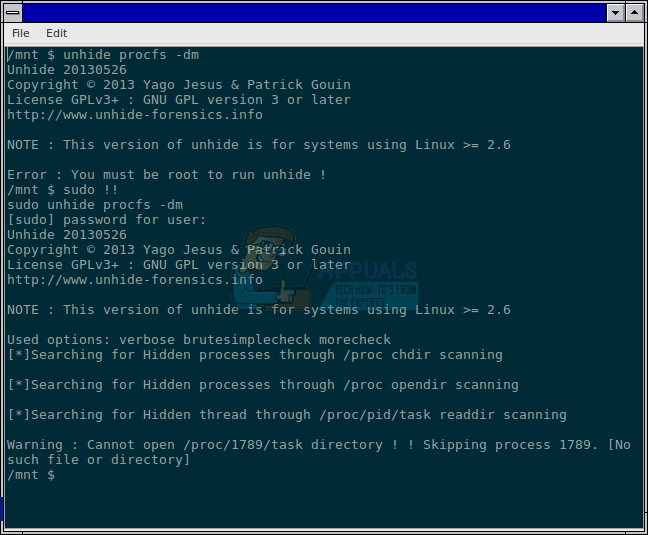

ممکن ہے کہ کچھ صارفین نے sudo passwd جاری کیا ہو اور پھر روٹ اکاؤنٹ کو ایک پاس ورڈ دیا ہو جس کا استعمال وہ واقعی گرافیکل اور ورچوئل کنسولز سے لاگ ان کرنے کے لئے کرسکتے تھے۔ فوری طور پر اس فعالیت کو ناکارہ کرنے کے ل the ، روٹ لاگ ان کو ختم کرنے کے لئے sudo passwd -l روٹ کا استعمال کریں اور اوبنٹو یا اسپن جس کو آپ استعمال کرتے ہیں وہاں واپس ڈال دیں۔ جب آپ سے اپنے پاس ورڈ کے بارے میں پوچھا جاتا ہے تو ، آپ کو حقیقت میں اپنا صارف پاس ورڈ درج کرنے کی ضرورت ہوگی نہ کہ کسی خاص کو جو آپ نے روٹ اکاؤنٹ کو دیا ہے ، یہ فرض کرکے کہ آپ صارف لاگ ان سے کام کر رہے ہیں۔

قدرتی طور پر ، سب سے بہترین طریقہ میں کبھی بھی ایسا ہونا شامل نہیں ہے کہ کبھی بھی sudo passwd کو استعمال نہ کریں۔ اس معاملے کو سنبھالنے کا ایک محفوظ طریقہ یہ ہے کہ روٹ اکاؤنٹ حاصل کرنے کے لئے sudo bash کا استعمال کریں۔ آپ سے اپنے پاس ورڈ کے بارے میں پوچھا جائے گا ، جو پھر سے آپ کا صارف ہوگا اور نہ ہی روٹ پاس ورڈ ، بلکہ یہ فرض کرکے کہ آپ کی اوبنٹو مشین میں آپ کا صرف ایک صارف اکاؤنٹ ہے۔ یاد رکھیں کہ آپ دوسرے شیلوں کے لئے بھی روٹ پرامپٹ حاصل کرسکتے ہیں جس کے بعد مذکورہ شیل کا نام بھی استعمال ہوتا ہے۔ مثال کے طور پر ، sudo tclsh ایک سادہ Tcl ترجمان کی بنیاد پر ایک جڑ کا شیل بناتا ہے۔

یقینی بنائیں کہ انتظامیہ کے کاموں کے مکمل ہونے کے بعد ایک بار شیل سے باہر نکلنے کے لئے ایگزٹ ٹائپ کرنا یقینی بنائیں ، کیونکہ جڑ صارف کا شیل ملکیت کی پرواہ کیے بغیر سسٹم میں موجود کسی بھی فائل کو حذف کرسکتا ہے۔ اگر آپ ٹیلکش جیسے خول کا استعمال کررہے ہیں اور آپ کا اشارہ محض٪ علامت ہے تو ، اشارہ پر ہومامی کو بطور کمانڈ آزمائیں۔ یہ آپ کو قطعی طور پر بتانا چاہئے کہ آپ کس کے بطور لاگ ان ہوئے ہیں۔

آپ ہمیشہ ایک محدود شیل تک رسائی حاصل کرنے کے لئے سوڈو ربش کا استعمال بھی کرسکتے ہیں جس میں اتنی خصوصیات نہیں ہیں ، اور اس وجہ سے نقصان کا موقع کم ہی ملتا ہے۔ یاد رکھیں کہ یہ آپ کے ڈیسک ٹاپ ماحول میں کھلے ہوئے گرافیکل ٹرمینل ، ایک فل سکرین گرافیکل ٹرمینل ماحول یا لینکس کے ذریعہ آپ کو فراہم کردہ چھ ورچوئل کنسولز میں سے ایک سے برابر کام کرتے ہیں۔ سسٹم ان مختلف اختیارات میں فرق نہیں کرسکتا ، جس کا مطلب ہے کہ آپ معیاری اوبنٹو ، لبنٹو یا کبوونٹو جیسے گھوماؤ یا کسی گرافیکل ڈیسک ٹاپ پیکیجز کے بغیر اوبنٹو سرور کی انسٹالیشن سے یہ تبدیلیاں کرسکیں گے۔

طریقہ 2: چیک کریں کہ اگر روٹ اکاؤنٹ میں ناقابل استعمال پاس ورڈ ہے

sudo passwd -S روٹ کو چلائیں تاکہ چیک کریں کہ روٹ اکاؤنٹ میں کسی بھی وقت ناقابل استعمال پاس ورڈ موجود ہے۔ اگر ایسا ہوتا ہے تو ، اس کے نتیجے میں لوٹ آؤٹ پٹ میں روٹ L پڑھیں گے ، اور ساتھ ہی اس روٹ کے پاس ورڈ کو بند کرنے کی تاریخ اور وقت کے بارے میں کچھ معلومات بھی پڑھیں گی۔ یہ عام طور پر اسی طرح سے مطابقت رکھتا ہے جب آپ اوبنٹو انسٹال کرتے ہیں ، اور اسے محفوظ طریقے سے نظرانداز کیا جاسکتا ہے۔ اگر اس کی بجائے روٹ پی کو پڑھتا ہے ، تو روٹ اکاؤنٹ میں ایک درست پاس ورڈ ہوتا ہے ، اور آپ کو طریقہ 1 میں درج ذیل اقدامات کے ساتھ اسے لاک آؤٹ کرنے کی ضرورت ہے۔

اگر اس پروگرام کی آؤٹ پٹ NP کو پڑھتی ہے تو ، پھر آپ کو اس مسئلے کو حل کرنے کے ل su sudo passwd -l روٹ کو چلانے کی زیادہ ضرورت ہے ، کیونکہ اس سے یہ ظاہر ہوتا ہے کہ یہاں کوئی روٹ پاس ورڈ نہیں ہے اور اسکرپٹ سمیت کوئی بھی جڑ کا خول حاصل کرسکتا ہے۔ ورچوئل کنسول سے

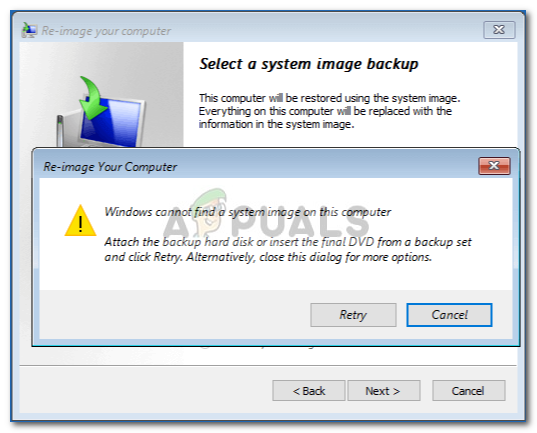

طریقہ 3: GRUB سے سمجھوتہ کرنے والے نظام کی نشاندہی کرنا

یہ خوفناک حصہ ہے ، اور یہی وجہ ہے کہ آپ کو ہمیشہ اپنی انتہائی اہم فائلوں کا بیک اپ بنانے کی ضرورت ہوتی ہے۔ جب آپ GNU GRUB مینو لوڈ کرتے ہیں ، عام طور پر اپنے نظام کو بوٹ کرتے وقت Esc دباکر ، آپ کو بوٹ کے کئی مختلف اختیارات دیکھنا چاہ.۔ تاہم ، اگر آپ دیکھتے ہیں کہ کوئی پیغام ہجوں کی جگہ پر ہوتا ہے تو ، پھر آپ کسی سمجھوتہ کرنے والی مشین کی طرف دیکھ رہے ہیں۔

کِل ڈِسک پروگرام کے ساتھ سمجھوتہ کرنے والی ٹیسٹ مشینوں نے کچھ ایسا پڑھا:

* ہمیں افسوس ہے ، لیکن خفیہ کاری

آپ کے ڈیٹا کو کامیابی کے ساتھ مکمل کرلیا گیا ہے ،

تاکہ آپ اپنا ڈیٹا کھو سکتے ہو یا

یہ پیغام آپ کو کسی مخصوص پتے پر پیسہ بھیجنے کی ہدایت کرتا رہے گا۔ آپ کو اس مشین کو دوبارہ فارمیٹ کرنا چاہئے اور اس پر لینکس کو انسٹال کرنا چاہئے۔ کلڈ ڈسک کی کسی بھی دھمکی کا جواب نہ دیں۔ اس سے نہ صرف یہ کہ اس طرح کی اسکیمیں چلانے والے افراد کو ہی مدد ملتی ہے بلکہ لینکس ورژن پروگرام بھی بگ کی وجہ سے اصل میں خفیہ کاری کی کو صحیح طریقے سے محفوظ نہیں کرتا ہے۔ اس کا مطلب یہ ہے کہ اس کے آس پاس کوئی راستہ نہیں ہے ، چاہے آپ کو ہارنا ہی پڑتا ہے۔ بس صاف بیک اپ رکھنا یقینی بنائیں اور آپ کو ایسی پوزیشن ہونے کی فکر کرنے کی ضرورت نہیں ہوگی۔

4 منٹ پڑھا