اگرچہ GNU / Linux ایک انتہائی محفوظ آپریٹنگ سسٹم ہے ، بہت سارے لوگ سیکیورٹی کے غلط احساس پر آمادہ ہوجاتے ہیں۔ انہیں غلط خیال ہے کہ کبھی بھی کچھ نہیں ہوسکتا کیونکہ وہ ایک محفوظ ماحول سے کام کر رہے ہیں۔ یہ سچ ہے کہ لینکس ماحول کے لئے بہت کم مالویئر موجود ہے ، لیکن یہ اب بھی بہت ممکن ہے کہ لینکس کی تنصیب کا آخر کار سمجھوتہ کیا جاسکے۔ اگر اور کچھ نہیں تو ، پھر روٹ کٹس اور اسی طرح کے دوسرے حملوں کے امکان پر غور کرنا سسٹم انتظامیہ کا ایک اہم حصہ ہے۔ ایک روٹ کٹ سے مراد ٹولوں کا ایک مجموعہ ہے جب کسی تیسری پارٹی کے صارفین کو کسی کمپیوٹر سسٹم تک رسائی حاصل ہوجانے کے بعد انہیں صحیح طور پر رسائی حاصل نہیں ہوتی ہے۔ اس کٹ کو پھر درست صارفین کی معلومات کے بغیر فائلوں میں ترمیم کرنے کے لئے استعمال کیا جاسکتا ہے۔ بغیر چھپائے والا پیکیج ایسی سمجھوتہ کرنے والے سافٹ ویئر کو جلدی سے تلاش کرنے کے لئے درکار ٹیکنالوجی مہیا کرتا ہے۔

لینکس کی زیادہ تر بڑی تقسیم کے لئے ذخیرے میں ہے۔ کسی پیکیج مینیجر کمانڈ کا استعمال جیسے کہ sudo apt-get install unhide اسے دبیان اور اوبنٹو کے ذائقوں پر انسٹال کرنے پر مجبور کرنے کے لئے کافی ہے۔ GUI تک رسائی والے سرورز Synaptic پیکیج مینیجر کا استعمال کرسکتے ہیں۔ فیڈورا اور آرک کی تقسیم میں اپنے پیکج مینجمنٹ سسٹم کے لئے ان ہائڈ کے پہلے سے تشکیل شدہ ورژن موجود ہیں۔ ایک بار جب ان ہائڈ انسٹال ہوجاتا ہے تو ، سسٹم کے منتظمین کو اسے مختلف مختلف طریقوں سے استعمال کرنے کے قابل ہونا چاہئے۔

طریقہ نمبر 1: عمل درآمد IDs

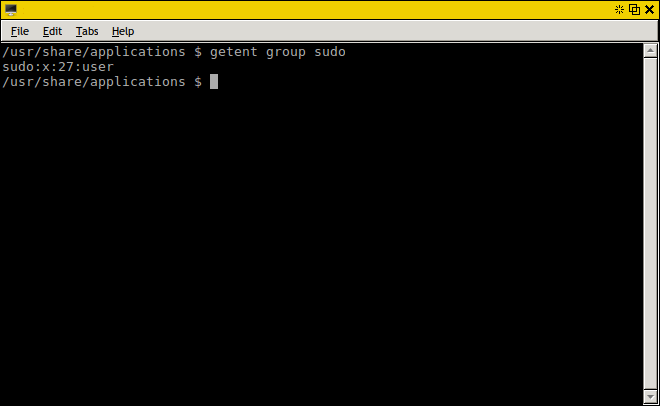

سب سے بنیادی تکنیک میں یہ یقینی بنانا ہے کہ ان میں سے کوئی بھی صارف سے پوشیدہ نہیں رہا ہے۔ جب تک آپ کو جڑ تک رسائی حاصل نہ ہو ، سی ایل ایل پرامپ پر sudo unhide brute -d ٹائپ کریں۔ رپورٹ کے مطابق غلط مثبتوں کی تعداد کو کم کرنے کے لئے ڈی آپشن ٹیسٹ کو دوگنا کردیتی ہے۔

آؤٹ پٹ انتہائی بنیادی ہے۔ حق اشاعت کے پیغام کے بعد ، چھپائے ہوئے اس چیک کی وضاحت کریں گے جو وہ انجام دیتا ہے۔ ایک سطر بتاتے ہوئے کہا جائے گا:

[*] کانٹا () سے پیڈز کے خلاف بریٹ فورس کا استعمال کرتے ہوئے اسکیننگ شروع کرنااور دوسرا بیان:

[*] pthS افعال کے ساتھ PIDS کے خلاف بروٹ فورس کا استعمال کرتے ہوئے سکیننگ شروع کرنا

اگر کوئی اور پیداوار نہیں ہے تو ، پھر تشویش کی کوئی وجہ نہیں ہے۔ اگر پروگرام کے جانوروں کو سبروٹین میں کچھ بھی مل جاتا ہے ، تو وہ اس کی اطلاع کچھ اس طرح دے گا:

HIDDEN PID ملا: 0000

چار زیرو کو ایک درست نمبر کے ساتھ تبدیل کیا جائے گا۔ اگر یہ محض پڑھتا ہے کہ یہ ایک عبوری عمل ہے ، تو یہ غلط غلط ہوسکتا ہے۔ ٹیسٹ کو متعدد بار چلانے کے لئے آزاد محسوس کریں یہاں تک کہ یہ ایک صاف نتیجہ فراہم کرے۔ اگر اس کے بارے میں مزید معلومات موجود ہیں تو پھر یہ فالو اپ چیک کی ضمانت دیتا ہے۔ اگر آپ کو لاگ ان کی ضرورت ہو تو آپ موجودہ ڈائریکٹری میں لاگ فائل بنانے کے لئے -f سوئچ استعمال کرسکتے ہیں۔ پروگرام کے نئے ورژن اس فائل کو unhide-linux.log کہتے ہیں ، اور اس میں سادہ ٹیکسٹ آؤٹ پٹ شامل ہے۔

طریقہ 2: موازنہ / خریداری اور / بن / پی ایس

اس کے بجائے آپ / بائن / پی ایس اور / پرو پروسیس لسٹوں کا موازنہ کرنے کے لئے ان ہائڈ کو ہدایت کرسکتے ہیں تاکہ یہ یقینی بنایا جاسکے کہ ان دونوں علیحدہ فہرستوں کو یونکس فائل ٹری میچ میں مل جائے۔ اگر کچھ پریشانی ہوتی ہے تو ، پروگرام غیر معمولی PID کی اطلاع دے گا۔ یونکس کے قواعد کے مطابق یہ عمل جاری ہے کہ ان دو فہرستوں میں شناختی نمبر لازمی طور پر پیش کریں۔ ٹیسٹ شروع کرنے کے لئے sudo unhide proc -v ٹائپ کریں۔ وی پر کام کرنے سے پروگرام کو ورچوس موڈ میں ڈال دیا جائے گا۔

یہ طریقہ فوری اشارہ کرتے ہوئے واپس آئے گا:

[*] چھپائے ہوئے عمل کو / پرو اسٹیٹ اسکیننگ کے ذریعے تلاش کرنااگر کوئی غیر معمولی چیز پیش آتی ہے تو ، یہ اس عبارت کے بعد ظاہر ہوگی۔

طریقہ 3: پروک اور پراکفس تراکیب کو جوڑنا

اگر ضرورت ہو تو آپ دراصل / bin / PS اور / proc یونکس فائل ٹری لسٹوں کا موازنہ کرسکتے ہیں جبکہ / bin / PS فہرست سے تمام معلومات کو مجازی procfs اندراجات سے بھی موازنہ کرسکتے ہیں۔ یہ یونکس فائل ٹری قوانین کے ساتھ ساتھ پروفکس ڈیٹا دونوں کو بھی چیک کرتا ہے۔ اس ٹیسٹ کو انجام دینے کے لئے sudo unhide procall -v ٹائپ کریں ، جس میں کافی وقت لگ سکتا ہے کیونکہ اسے تمام / پرو کے اعدادوشمار کو اسکین کرنے کے ساتھ ساتھ کئی دوسرے ٹیسٹ بھی کرنا پڑتا ہے۔ یہ یقینی بنانے کا ایک بہترین طریقہ ہے کہ سرور میں موجود ہر چیز کاپیسیٹک ہے۔

طریقہ 4: / بن / پی ایس کے ساتھ خریداروں کے نتائج کا موازنہ کرنا

پچھلے ٹیسٹ زیادہ تر ایپلی کیشنز کے لئے بھی شامل ہیں ، لیکن آپ پروک فائل سسٹم کی جانچ پڑتال کچھ آسانی کے ل for آزادانہ طور پر کرسکتے ہیں۔ sudo unhide procfs -m ٹائپ کریں ، جو ان چیکوں کے علاوہ -M پر ہیک کرکے مزید کئی چیک فراہم کرے گا۔

یہ اب بھی ایک بلکہ ملوث امتحان ہے ، اور اس میں ایک لمحہ لگ سکتا ہے۔ یہ آؤٹ پٹ کی تین الگ لائنیں لوٹاتا ہے:

یاد رکھیں کہ آپ کمانڈ میں -f شامل کرکے ان میں سے کسی بھی ٹیسٹ کے ساتھ مکمل لاگ تشکیل دے سکتے ہیں۔

طریقہ 5: فوری اسکین چلانا

اگر آپ کو گہرائی سے جانچ پڑتال کے بغیر محض فوری اسکین چلانے کی ضرورت ہے ، تو صرف sudo unhide quick ٹائپ کریں ، جو نام کے اشارے کے مطابق چلنا چاہئے۔ یہ تکنیک پرو کی فہرستوں کے ساتھ ساتھ پرو فائل فائل سسٹم کو بھی اسکین کرتی ہے۔ اس میں ایک چیک بھی چلتا ہے جس میں / بن / پی ایس سے جمع کی گئی معلومات کا نظام کے وسائل کو کالوں کے ذریعہ فراہم کردہ معلومات سے موازنہ کرنا شامل ہے۔ یہ آؤٹ پٹ کی ایک لائن فراہم کرتا ہے ، لیکن بدقسمتی سے جھوٹے مثبت کا خطرہ بڑھ جاتا ہے۔ پہلے سے پچھلے نتائج کا جائزہ لینے کے بعد دوبارہ جانچ پڑتال مفید ہے۔

آؤٹ پٹ مندرجہ ذیل ہے:

[*] سسٹم کالز ، پرو ، ڈیر اور پی ایس کے نتائج کا موازنہ کرکے پوشیدہ عمل کی تلاشآپ دیکھ سکتے ہیں کہ اس اسکین کو چلانے کے بعد متعدد عبوری عمل آتے ہیں۔

طریقہ 6: الٹا اسکین چلانا

روٹ کٹس کو سونگنے کے لئے ایک عمدہ تکنیک میں تمام پی ایس تھریڈز کی تصدیق شامل ہے۔ اگر آپ سی ایل آئی پرامپٹ پر پی ایم ایس کمانڈ چلاتے ہیں تو آپ ٹرمینل سے چلنے والی کمانڈ کی فہرست دیکھ سکتے ہیں۔ ریورس اسکیننگ اس بات کی تصدیق کرتی ہے کہ پروسیسر کے ہر دھاگے جو پی ایس تصویروں میں درست سسٹم کالز کی نمائش ہوتی ہے اور ان کو پروکس فہرست میں دیکھا جاسکتا ہے۔ یہ یقینی بنانے کا یہ ایک زبردست طریقہ ہے کہ روٹ کٹ کسی چیز کو ہلاک نہیں کرتا ہے۔ اس چیک کو چلانے کے لئے صرف sudo unhide ریورس ٹائپ کریں۔ اسے بہت تیزی سے چلنا چاہئے۔ جب یہ چلتا ہے تو ، پروگرام کو آپ کو مطلع کرنا چاہئے کہ وہ جعلی عملوں کی تلاش میں ہے۔

طریقہ 7: سسٹم کالز کے ساتھ موازنہ / بن / پی ایس

آخر میں سب سے زیادہ جامع چیک میں / بن / پی ایس لسٹنگ سے تمام معلومات کا موازنہ کرنا درست نظام کالوں سے لی گئی معلومات سے ہے۔ اس ٹیسٹ کو شروع کرنے کے لئے sudo unhide sys ٹائپ کریں۔ ممکن ہے کہ دوسروں کے مقابلہ میں زیادہ وقت لگے۔ چونکہ یہ بہت ساری مختلف آؤٹ پٹ لائنوں کی فراہمی کرتا ہے ، لہذا آپ فائل سے کم فائل کو استعمال کرنے کی خواہش کرسکتے ہیں تاکہ جو بھی چیز ملی اس میں پیچھے سے دیکھنا آسان ہوجائے۔

4 منٹ پڑھا

![لیجنڈ آف لیجنڈز ڈاؤن لوڈنگ سست [فکسز]](https://jf-balio.pt/img/how-tos/45/league-legends-downloading-too-slow.jpg)