نیند کے کمپیوٹر سے لی گئی تصویر

ونڈوز فائل کی قسم '.SettingContent-ms' ، ابتدائی طور پر 2015 میں ونڈوز 10 میں متعارف کرایا گیا تھا ، اس میں اس کی اسکیما میں ڈیپل لنک وصف کا استعمال کرتے ہوئے اس پر عمل درآمد کرنے کا خطرہ ہے جو خود ایک سادہ XML دستاویز ہے۔

میٹ نیلسن سپیکٹر اوپس اس خطرے کو دریافت کیا اور اس کی اطلاع دی جس کو حملہ آور آسانی سے پے لوڈ کے لئے استعمال کرسکتے ہیں تاکہ اس ویڈیو میں انکار کیا جا سکے

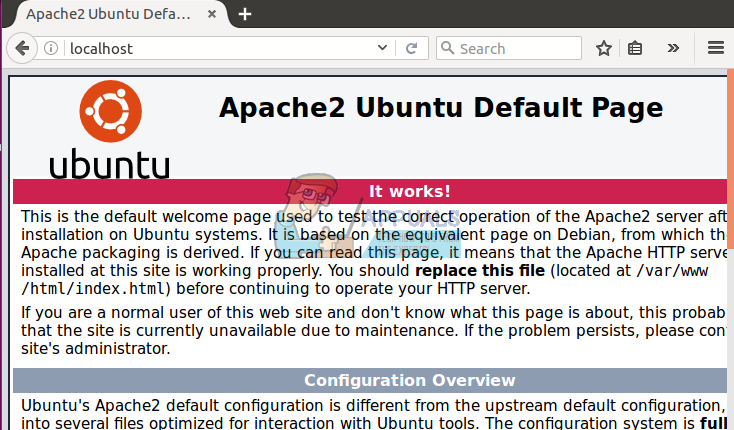

حملہ آور انٹرنیٹ سے ڈاؤن لوڈ کھنچوانے کے لئے سیٹنگ کنونٹ-ایم ایس فائل کا استعمال کرسکتے ہیں جو سنگین نقصان کے متعدد امکانات کو جنم دیتا ہے کیونکہ اسے فائلوں کو ڈاؤن لوڈ کرنے کے لئے استعمال کیا جاسکتا ہے جس سے ریموٹ کوڈ پر عمل درآمد کی اجازت ہوسکتی ہے۔

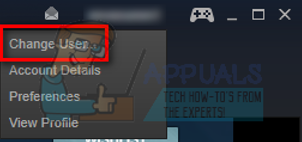

یہاں تک کہ آفس 2016 کے او ایل ای بلاک قاعدہ اور ASR کے چلڈ پروسیس تخلیق قاعدہ کے ساتھ بھی حملہ آور OLE بلاک کو آفس فولڈر میں ایک سفید فام راستہ کے ساتھ مل کر OLE بلاک سے بچ سکتا ہے۔ حملہ آور حملہ آور کو ان کنٹرولوں کو روکنے اور صوابدیدی عمل کو انجام دینے کی اجازت دے سکتا ہے۔ جیسا کہ میٹ نے سپیکٹر اوپس بلاگ پر AppVLP فائل کا استعمال کرکے مظاہرہ کیا۔

OLE / ASR چوری پے لوڈ - سپیکٹر اوپس

پہلے سے طے شدہ طور پر ، آفس دستاویزات کو بطور MOTW نشان زد کیا جاتا ہے اور پروٹیکٹڈ ویو میں کھل جاتا ہے ، کچھ ایسی فائلیں موجود ہیں جو او ایل ای کی اجازت دیتی ہیں اور ان کو محافظ نظارہ سے متحرک نہیں کیا جاتا ہے۔ مثالی طور پر سیٹنگ کانٹینٹ-ایم ایس فائل سی: ونڈوز ایمرسیوکنٹرول پینل کے باہر کسی بھی فائل پر عملدرآمد نہیں ہونی چاہئے۔

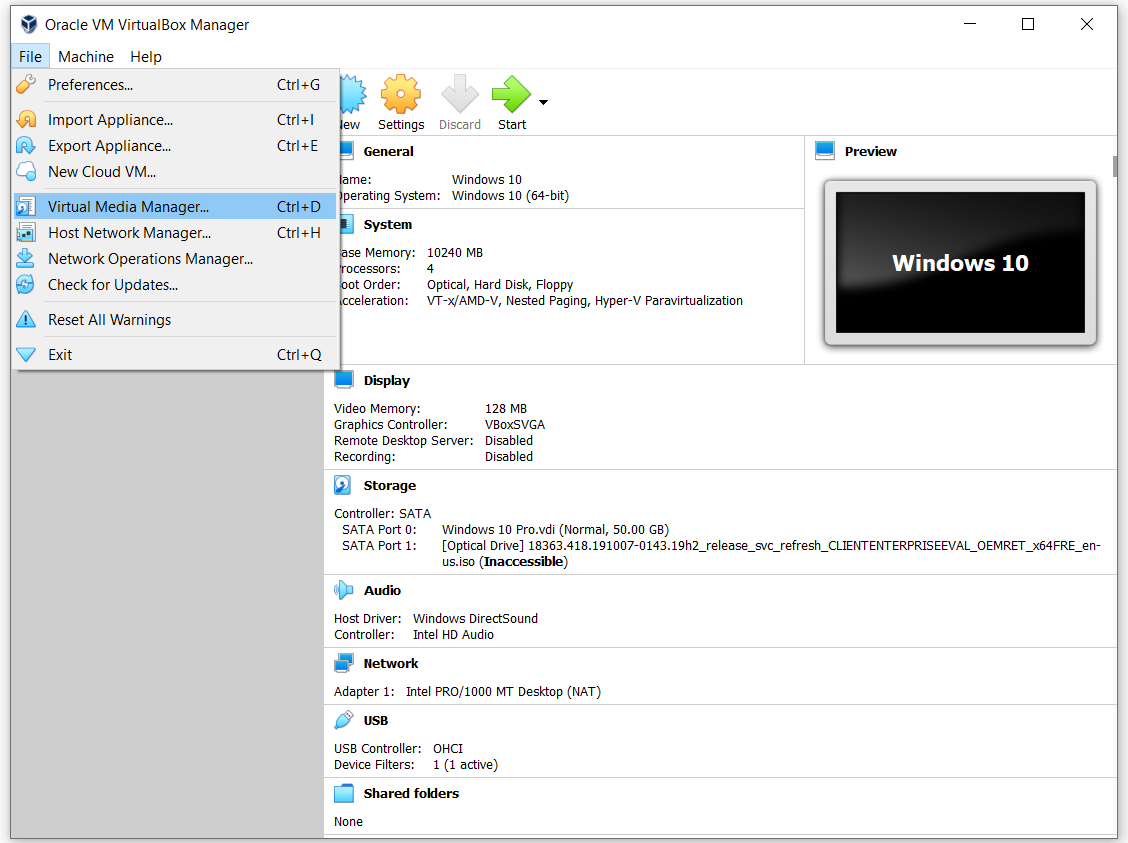

میٹ نے HKCR میں رجسٹری ایڈیٹر کے ذریعہ 'DelegateExecute' ترتیب دے کر اپنے ہینڈلرز کو ہلاک کرکے فائل فارمیٹس کو قریب کرنے کی تجویز بھی دی ہے: ting سیٹنگکنونٹ ll شیل اوپن کمانڈ کو دوبارہ خالی ہونا - تاہم ، اس بات کی کوئی ضمانت نہیں ہے کہ ایسا کرنے سے ونڈوز نہیں ٹوٹ پائے گا۔ اس کی کوشش کرنے سے پہلے ایک بحالی نقطہ بنایا جانا چاہئے۔