اوریکل

اوریکل نے اپنے مقبول اور وسیع پیمانے پر تعینات ویب لاجک سرورز میں سیکیورٹی کے کمزور استحصال کا فائدہ اٹھایا۔ اگرچہ کمپنی نے پیچ جاری کیا ہے ، صارفین کو جلد از جلد اپنے سسٹم کو اپ ڈیٹ کرنا ہوگا کیونکہ ویب لاجک زیرو ڈے بگ فی الحال فعال استحصال کے تحت ہے۔ حفاظتی نقص میں 'تنقیدی شدت' کی سطح کے ساتھ ٹیگ کیا گیا ہے۔ کامن وایبلریبلٹی سکورنگ سسٹم اسکور یا سی وی ایس ایس بیس اسکور ایک تشویشناک 9.8 ہے۔

اوریکل حال ہی میں خطاب کیا اس کے WebLogic سرورز کو متاثر کرنے والی ایک حساس خطرہ۔ تنقیدی ویب لاجک زیرو ڈے کی کمزوری صارفین کے آن لائن تحفظ کو خطرہ بناتی ہے۔ بگ ممکنہ طور پر کسی ریموٹ حملہ آور کو شکار یا ٹارگٹ آلات کا مکمل انتظامی کنٹرول حاصل کرنے کی اجازت دے سکتی ہے۔ اگر اس کے بارے میں کافی نہیں ہے ، ایک بار اندر ، دور دراز حملہ آور آسانی سے صوابدیدی کوڈ پر عمل درآمد کرسکتا ہے۔ کوڈ کی تعیناتی یا چالو کرنے کا کام دور سے ہوسکتا ہے۔ اگرچہ اوریکل نے فوری طور پر سسٹم کے لئے ایک پیچ جاری کیا ہے ، یہ سرور ایڈمنسٹریٹروں پر منحصر ہے کہ وہ اپ ڈیٹ کو متعین یا انسٹال کریں کیونکہ یہ ویب لاجک زیرو ڈے بگ فعال استحصال کے تحت سمجھا جاتا ہے۔

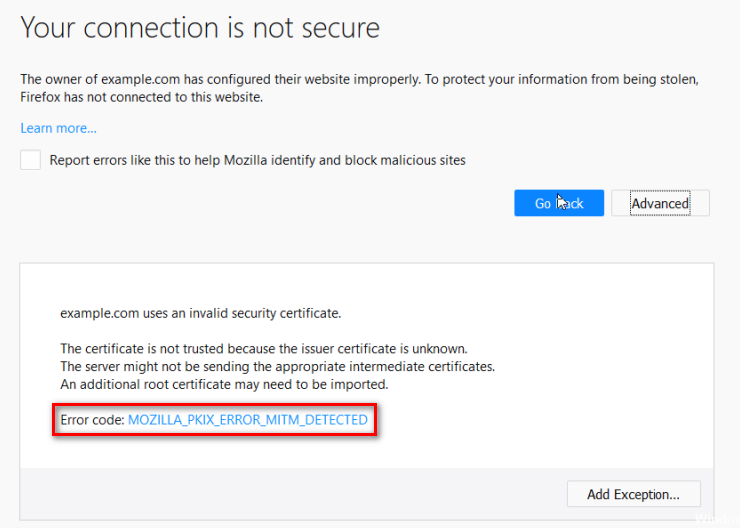

اوریکل کے سیکیورٹی انتباہ کے مشیر ، جس کو باضابطہ طور پر CVE-2019-2729 ٹیگ کیا گیا ہے ، اس خطرہ کا ذکر کرتے ہیں ، “اوریکل ویبلاگ سرور ویب سروسز میں XMLDecoder کے ذریعے ڈیسیریلائزیشن خطرہ۔ اس ریموٹ کوڈ پر عمل درآمد کا خطرہ توثیق کے بغیر دور دراز سے فائدہ مند ہے ، یعنی ، کسی صارف نام اور پاس ورڈ کی ضرورت کے بغیر کسی نیٹ ورک پر اس کا استحصال کیا جاسکتا ہے۔

CVE-2019-2729 سیکیورٹی کے خطرے نے ایک سخت شدت کی سطح حاصل کرلی ہے۔ 9.8 کا CVSS بیس اسکور عام طور پر انتہائی سخت اور سنگین حفاظتی خطرات کے لئے محفوظ کیا جاتا ہے۔ دوسرے لفظوں میں ، ویب لاجک سرور منتظمین کو اوریکل کے ذریعہ جاری پیچ کی تعیناتی کو ترجیح دینی ہوگی۔

اوریکل ویب لاجک ریموٹ کوڈ ایگزیکیوشن (CVE-2019-2729): https://t.co/xbfME9Wll # سلامتی pic.twitter.com/oyOyFybNfV

- ایف 5 ڈیو سنٹرل (@ ڈیوڈینٹرل) 25 جون ، 2019

چینی نامعلوم 404 ٹیم کے ذریعہ حال ہی میں کیے گئے مطالعے میں دعوی کیا گیا ہے کہ سیکیورٹی کے خطرے کو پوری طرح سے تلاش یا استعمال کیا جارہا ہے۔ ٹیم مضبوطی سے محسوس کرتی ہے کہ نیا استحصال بنیادی طور پر پہلے سے جانا جاتا بگ کے پیچ کے لئے بای پاس ہے جسے سرکاری طور پر CVE-2019 CV2725 کے طور پر ٹیگ کیا گیا ہے۔ دوسرے لفظوں میں ، ٹیم کو لگتا ہے کہ اوریکل نے شاید نادانستہ طور پر آخری پیچ کے اندر ایک خامی چھوڑ دی تھی جس کا مقصد پہلے دریافت ہونے والے حفاظتی نقص کو دور کرنا تھا۔ تاہم ، اوریکل نے باضابطہ طور پر واضح کیا ہے کہ صرف مخاطب سیکیورٹی کے خطرے کو پچھلے والے سے قطع تعلق نہیں ہے۔ ایک ___ میں بلاگ پوسٹ کا مطلب وضاحت پیش کرنا تھا اسی کے بارے میں ، وی پی سیکیورٹی پروگرام منیجمنٹ ، جان ہیمن نے نوٹ کیا ، 'براہ کرم نوٹ کریں کہ جب اس انتباہ کے ذریعہ حل کیا گیا معاملہ ڈیسیریلائیشن کا خطرہ ہے ، جیسا کہ سیکیورٹی الرٹ سی وی ای -2012-2725 میں دیا گیا ، یہ ایک الگ خطرہ ہے۔'

کسی حملہ آور کے ذریعے نیٹ ورک تک رسائی کے ساتھ کمزوری کا فائدہ اٹھایا جاسکتا ہے۔ نیٹ ورکنگ کے انتہائی عام راستوں میں سے ایک ، حملہ آور کو HTTP کے ذریعے محض رسائی کی ضرورت ہوتی ہے۔ حملہ آوروں کو کسی نیٹ ورک میں پائے جانے والے خطرے سے فائدہ اٹھانے کے لئے صداقت نامہ کی ضرورت نہیں ہے۔ خطرے کا استحصال ممکنہ طور پر ھدف شدہ اوریکل ویب لاجک سرورز کے قبضے کا نتیجہ بن سکتا ہے۔

ویبلاگک ایکس ایم ایل ڈیکوڈر آر سی ای

CVE-2017-3506 سے شروع کریں ، CVE-2019-2729 پر اختتام پذیر ہوں۔ ہم اوریکل کو پاگل بناتے ہیں ، آخر وہ ٹھیک کرنے کے لئے وہائٹ لسٹ کو استعمال کرتے ہیں۔ pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 جون ، 2019

کون سا اوریکل ویب لاجک سرور CVE-2019-2729 کے لئے ناقابل برداشت ہے؟

پچھلے حفاظتی مسئلے سے باہمی تعلق یا تعلق سے قطع نظر ، متعدد سیکیورٹی محققین نے نئے ویب لاجک کو اوریکل کے لئے زیرو ڈے کی کمزوری کی سرگرمی سے اطلاع دی۔ محققین کے مطابق ، یہ مسئلے مبینہ طور پر اوریکل ویبلاگ سرور سرور 10.3.6.0.0 ، 12.1.3.0.0 ، 12.2.1.3.0 پر اثر انداز کرتی ہے۔

دلچسپ بات یہ ہے کہ اوریکل کی جانب سے سیکیورٹی پیچ جاری کرنے سے پہلے ہی سسٹم کے منتظمین کے لئے کچھ کام کی گنجائش رکھی گئی تھی۔ جن لوگوں نے اپنے نظاموں کی جلد حفاظت کی خواہش کی تھی انہیں دو الگ الگ حل پیش کیے گئے جو اب بھی کام کرسکتے ہیں:

منظر نامہ 1: wls9_async_response.war ، wls-wsat.war تلاش کریں اور حذف کریں اور ویبلاگ سروس کو دوبارہ شروع کریں۔ منظر نامہ 2: رسائی پالیسی پر قابو پانے کے ذریعہ یو آر ایل تک رسائی _ _ خیال / * اور / wls-wsat / * راستوں کے لئے کنٹرول کرتا ہے۔

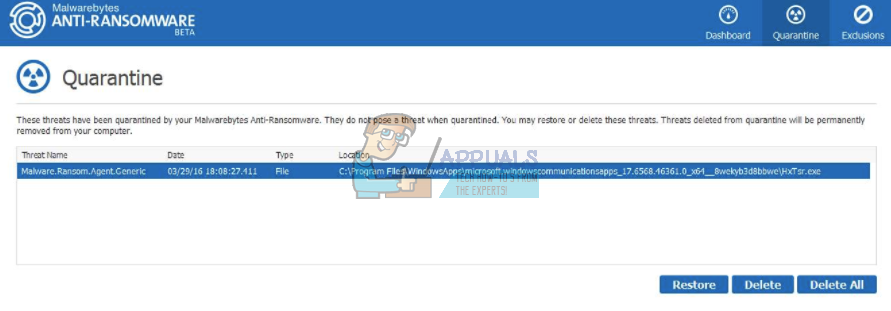

سیکیورٹی کے محققین تقریبا 42،000 انٹرنیٹ تک قابل رسائی ویب لاجک سرورز دریافت کرنے میں کامیاب ہوگئے۔ یہ بتانے کی ضرورت نہیں ، حملہ آوروں کی اکثریت کمزوری کا فائدہ اٹھانا چاہتے ہیں اور کارپوریٹ نیٹ ورک کو نشانہ بنا رہے ہیں۔ اس حملے کے پیچھے کا بنیادی ارادہ کرپٹو کان کنی کے مالویئر کو چھوڑتا ہوا دکھائی دیتا ہے۔ سرورز میں کچھ انتہائی طاقت ور کمپیوٹنگ کی طاقت ہے اور اس طرح کے مالویئر کو میری کریپٹوکرینسی کو محتاط انداز میں استعمال کرتا ہے۔ کچھ اطلاعات سے پتہ چلتا ہے کہ حملہ آور مونیرو کان کنی والے مالویئر کی تعیناتی کر رہے ہیں۔ یہاں تک کہ حملہ آوروں نے مالویئر کے مختلف قسم کے بدنیتی کوڈ کو چھپانے کیلئے سرٹیفکیٹ فائلوں کا استعمال کیا تھا۔ اینٹی میل ویئر سافٹ ویئر کے ذریعہ پتہ لگانے سے بچنے کے لئے یہ ایک عمومی تکنیک ہے۔