ایس ایس ایچ ایک نیٹ ورک پروٹوکول ہے جو کنسول میں کام کرتا ہے۔ عام طور پر استعمال ہونے والا SSH مؤکل پٹی ہے۔ نیچے دی گئی شبیہہ ایس ایس ایچ کا ایک قائم سیشن ظاہر کرتی ہے۔ یہ استعمال کرنا آسان ہے ، اور تیز ہے۔ سیکیورٹی کی وجہ سے زیادہ تر آئی ٹی پروفیشنل پورے نیٹ ورک کا مکمل طور پر انتظام کرتے ہیں ، اور سرور پر انتظامی اور انتظامی کاموں کو انجام دینے کے ل the فوری / آسان رسائی کی وجہ سے۔ SSH میں پورا سیشن خفیہ شدہ ہے - SSH کے لئے اہم پروٹوکول SSH1 / SSH-1 اور SSH2 / SSH-2 ہیں۔ SSH-2 مؤخر الذکر ہے ، زیادہ محفوظ پھر SSH-1۔ لینکس او ایس میں کنسول تک رسائی کے ل Ter ٹرمینل نامی یوٹیلیٹی موجود ہے اور ونڈوز مشین میں ایس ایس ایچ کلائنٹ کی ضرورت ہوتی ہے (مثال کے طور پر پٹی)۔

SSH کا استعمال کرتے ہوئے ایک ریموٹ ہوسٹ تک رسائی حاصل کرنا

ریموٹ ہوسٹ / مشین تک رسائی حاصل کرنے کے ل SS ، SSH کا استعمال کرتے ہوئے ، آپ کو درج ذیل کی ضرورت ہوگی۔

سے) پٹی (مفت ایس ایس ایچ کلائنٹ)

b) SSH سرور صارف نام

c) SSH سرور پاس ورڈ

d) ایس ایس ایچ پورٹ جو عام طور پر 22 کی ہوتی ہے لیکن چونکہ 22 پہلے سے طے شدہ ہے لہذا اس بندرگاہ پر حملوں سے بچنے کے لئے اسے مختلف بندرگاہ میں تبدیل کرنا چاہئے۔

ایک لینکس مشین میں ، صارف نام بطور ڈیفالٹ ایڈمنسٹریٹر ہوتا ہے اور اس میں تمام انتظامی حقوق شامل ہیں۔

ٹرمینل میں ، درج ذیل کمانڈ سرور سے رابطہ شروع کرے گی۔

ssh root@192.168.1.1

جہاں ، روٹ صارف نام ہے ، اور 192.168.1.1 میزبان کا پتہ ہے

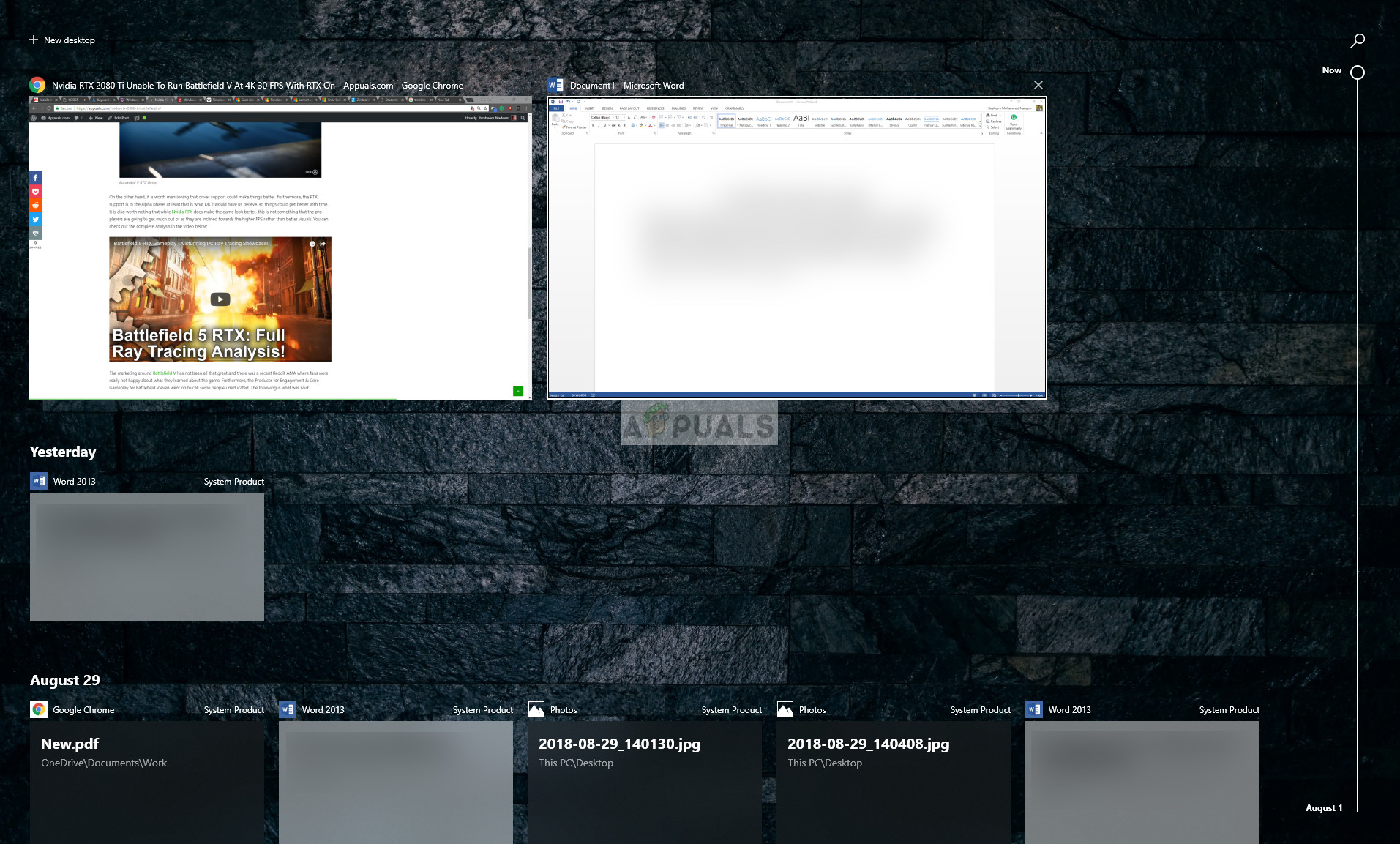

ٹرمینل کی طرح لگتا ہے:

آپ کے احکامات اس کے بعد ٹائپ ہوں گے . علامت . ٹرمینل / پٹینٹی میں کسی بھی کمانڈ میں مدد کے لئے نحو استعمال کریں۔

آدمی ssh

مین کمانڈ

آدمی ، کسی بھی کمانڈ کے بعد سکرین کمانڈ ہدایت پر واپس آئے گا

تو اب میں کیا کرنے جا رہا ہوں ، کیا SSH VTWMWare پر چلنے والے میرے ڈیبین OS میں PTTy کا استعمال کر رہا ہے۔

لیکن اس سے پہلے کہ میں یہ کروں ، مجھے اپنے VM دیبیئن میں لاگ ان کرکے ایس ایس ایچ کو فعال کرنے کی ضرورت ہے۔ اگر آپ نے ابھی کسی ہوسٹنگ کمپنی سے سرور خریدا ہے ، تو آپ ان سے درخواست کرسکتے ہیں کہ وہ آپ کے لئے ایس ایس ایچ کو اہل بنائے۔

ssh کو اہل بنانے کے لئے ، استعمال کریں

sudo /etc/init.d/ssh دوبارہ اسٹارٹ کریں

چونکہ میں اوبنٹو استعمال کر رہا ہوں ، اور ایس ایس ایس انسٹال نہیں ہوا تھا ، لہذا

ssh انسٹال کرنے کے لئے ان کمانڈز کا استعمال کریں

sudo apt-get انسٹال کریں اوپن ایس - کلائنٹ

sudo apt-get openssh-سرور انسٹال کریں

اور ، میں نے جو کچھ حاصل کیا ہے ، اس کو PuTTy کے ذریعے SSH میں لاگ ان کیا ہے۔

اب یہ وہی ہے جو ایس ایس ایچ کو ترتیب دینے اور پٹٹی کے توسط سے ایک سیشن کے قیام میں لے جاتا ہے - ذیل میں ، میں کچھ بنیادی جدید خصوصیات کا ذکر کروں گا جو آہستہ آہستہ آپ کو پورے منظر نامے کا زیادہ سے زیادہ نظریہ دینا شروع کردیں گے۔

ڈیفالٹ ایس ایس ایس کنفیگریشن فائل یہاں موجود ہے: / وغیرہ / ssh / sshd_config

تشکیل فائل کو دیکھنے کے لئے: بلی / وغیرہ / ssh / sshd_config

کنفگریشن فائل میں ترمیم کرنے کیلئے: vi / وغیرہ / ssh / sshd_config یا نینو / وغیرہ / ssh / sshd_config

کسی بھی فائل میں ترمیم کے بعد ، استعمال کریں CTRL + X اور اسے بچانے اور باہر نکلنے کے لئے Y کلید کو دبائیں (نینو ایڈیٹر)

ایس ایس ایچ پورٹ کو کنفگریشن فائل سے تبدیل کیا جاسکتا ہے ، ڈیفالٹ پورٹ 22 ہے۔ بنیادی احکامات ، بلی ، vi اور نانو دوسرے سامانوں کے لئے بھی کام کریں گے۔ احکامات کے بارے میں خاص طور پر مزید جاننے کے ل، ، گوگل سرچ استعمال کریں۔

اگر آپ کسی بھی کنفگریشن فائل میں کوئی تبدیلی کرتے ہیں تو پھر اس سروس کے لئے دوبارہ شروع کرنا ضروری ہے۔ آگے بڑھتے ہوئے ، فرض کریں کہ اب ہم اپنی بندرگاہ کو تبدیل کرنا چاہتے ہیں ، لہذا ہم جو کچھ کرنے جارہے ہیں وہ ہے sshd_config فائل میں ترمیم کرنا ، اور میں استعمال کروں گا

نینو / وغیرہ / ssh / sshd_config

آپ کو بطور ایڈمن لاگ ان یا استعمال کرنا ہوگا sudo نینو / وغیرہ / ssh / sshd_config فائل میں ترمیم کرنا۔ اس میں ترمیم کے بعد ، ssh سروس دوبارہ شروع کریں ، sudo /etc/init.d/ssh دوبارہ اسٹارٹ کریں

اگر آپ کوئی بندرگاہ تبدیل کررہے ہیں تو ، اگر آپ پہلے سے طے شدہ فائر وال استعمال کررہے ہیں تو ، اپنے IPTABLES میں اس کی اجازت دینا یقینی بنائیں۔

iptables -I INPUT -p tcp –dport 5000 -j ACCEPT/etc/rc.d/init.d/iptables save

بندرگاہ کھلی ہے تو تصدیق کرنے کے ل to ایپل ٹیبلز سے سوال کریں

iptables -nL | گریپ 5000

کنفیگریشن فائل میں متعدد ہدایات موجود ہیں ، جیسا کہ پہلے تبادلہ خیال کیا گیا ہے ، ایس ایس ایچ (1 اور 2) کے لئے دو پروٹوکول ہیں۔ اگر یہ 1 پر سیٹ ہے تو ، اسے 2 میں تبدیل کریں۔

ذیل میں میری کنفگریشن فائل کا تھوڑا سا حصہ ہے۔

# پیکیج سے تشکیل شدہ فائل تشکیل دی گئی

# تفصیلات کے لئے sshd_config (5) مین پیج دیکھیں

# ہم کس بندرگاہوں ، IPs اور پروٹوکول کو سنتے ہیں

پورٹ 5000 نمبر 22 کو پورٹ کے ساتھ تبدیل کردیا

# ان اختیارات کو محدود کرنے کے لئے استعمال کریں کہ کون سے انٹرفیس / پروٹوکول sshd پابند ہوں گے

# لسٹن ایڈریس ::

# لسٹن ایڈریس 0.0.0.0

پروٹوکول 2 نے پروٹوکول 1 کو 2 سے تبدیل کردیا

تبدیلیاں کرنے کے بعد خدمت کو دوبارہ شروع کرنا مت بھولنا

روٹ ایڈمنسٹریٹر ہے ، اور یہ تجویز کی جاتی ہے کہ اسے غیر فعال کرنا ضروری ہے ، بصورت دیگر اگر آپ ریموٹ کنیکشن کے ل open کھلے ہوئے ہیں تو ، آپ کسی بروٹ فورس اٹیک یا دیگر ssh کمزوریوں کا نشانہ بن سکتے ہیں۔ لینکس سرورز ، ہیکرز کے ذریعہ سب سے زیادہ پسندیدہ باکس ہیں ، ہدایت لاگ انگراس ٹائم ، صارف کے لاگ ان اور اس کی توثیق کے ل time ایک وقت کی حد طے کرتا ہے ، اگر صارف ایسا نہیں کرتا ہے ، تو کنکشن بند ہوجاتا ہے - اسے ڈیفالٹ پر چھوڑ دیں۔

# توثیق:

لاگ انگراس ٹائم 120

پرمٹ روٹ لوگن نمبر

اسٹریٹ موڈس ہاں

ایک زبردست ٹھنڈی خصوصیت ہے کلیدی توثیق (PubkeyAuthentication) - یہ خصوصیت آپ کو صرف کلیدی بنیاد پر توثیق ترتیب دینے کی اجازت دیتی ہے ، جیسا کہ ہم ایمیزون EC3 سرورز کے ساتھ دیکھتے ہیں۔ آپ صرف اپنی نجی کلید کا استعمال کرتے ہوئے سرور تک رسائی حاصل کرسکتے ہیں ، یہ انتہائی محفوظ ہے۔ اس کام کے ل. ، آپ کو ایک کلیدی جوڑی تیار کرنے اور اس نجی کلید کو اپنی ریموٹ مشین میں شامل کرنے ، اور عوامی کلید کو سرور میں شامل کرنے کی ضرورت ہوگی تاکہ اس کلید کا استعمال کرکے اس تک رسائی حاصل ہوسکے۔

PubkeyAuthentication ہاں

اختیار شدہ کیزفائل .ssh / अधिकृत_کیز

RSAAuthentication ہاں

پاس ورڈ تصدیق نام نمبر

یہ کسی بھی پاس ورڈ کی تردید کرے گا ، اور صارفین کو صرف ایک چابی کے ذریعے رسائی کی اجازت دے گا۔

کسی پیشہ ور نیٹ ورک میں ، آپ عام طور پر اپنے صارفین کو یہ بتاتے ہوں گے کہ انہیں کیا کرنے کی اجازت ہے اور کیا نہیں ، اور کوئی دوسری ضروری معلومات

بینرز کیلئے ترمیم کرنے کیلئے تشکیل فائل یہ ہے: / وغیرہ / تحریک

ایڈیٹر میں فائل کھولنے کے لئے ، ٹائپ کریں: نینو / وغیرہ / تحریک یا sudo / etc / motd

فائل میں ترمیم کریں ، بالکل اسی طرح جیسے آپ نوٹ پیڈ میں کرتے ہو۔

آپ بینر کو فائل میں بھی رکھ سکتے ہیں اور / وغیرہ / موڈ میں حوالہ بھی دے سکتے ہیں

جیسے: نانو بینر.ٹکسٹ ایک بینر ڈاٹ ٹی ایس ٹی فائل بنائے گا اور فوری طور پر ایڈیٹر کو کھول دے گا۔

بینر میں ترمیم کریں ، اور اسے بچانے کے لئے ctrl + x / y۔ پھر ، اس کا استعمال کرتے ہوئے موٹڈ فائل میں حوالہ دیں

بینر / home/users/appualscom/banner.txt یا جو بھی ہو ، فائل کا راستہ ہے۔

بالکل جیسے بینر کی طرح ، آپ لاگ ان پرامپٹ سے پہلے میسج بھی شامل کرسکتے ہیں ، ترمیم کی فائل ہے / وغیرہ / مسئلہ

ایس ایس ایچ سرنگ

ایس ایس ایچ سرنگ آپ کو اپنی مقامی مشین سے ٹریفک کو کسی ریموٹ مشین تک سرنگ کرنے کی سہولت فراہم کرتی ہے۔ یہ ایس ایس ایچ پروٹوکول کے ذریعہ تخلیق کیا گیا ہے اور خفیہ کردہ ہے۔ پر مضمون دیکھیں ایس ایس ایچ سرنگ

گرافیکل سیشن اوور ایس ایس ایچ ٹنل

مندرجہ ذیل لائن کو بے قابو کرکے گرافیکل / گیئ سیشن کو قابل بنائیںایکس 11 فارورڈنگ ہاں

موکل کے آخر میں کمانڈ یہ ہوگا:

ssh -X روٹ @ 10.10.10.111

آپ آسان کمانڈز کا استعمال کرکے فائر فاکس وغیرہ جیسے پروگرام چلا سکتے ہیں۔

فائر فاکس

اگر آپ کو کسی ڈسپلے کی خرابی ہو تو ، پھر ایڈریس متعین کریں:

برآمد DISPLAY = IPaddressofmachine: 0.0

ٹی سی پی ریپرس

اگر آپ منتخب میزبانوں کو اجازت دینے اور کچھ سے انکار کرنا چاہتے ہیں تو یہ وہ فائلیں ہیں جن میں آپ کو ترمیم کرنے کی ضرورت ہے

1۔ /etc/hosts.allow

2 /etc/hosts.deny

کچھ میزبانوں کی اجازت دینے کے لئے

sshd: 10.10.10.111

ہر ایک کو اپنے سرور میں داخل ہونے سے روکنے کے لئے ، /etc/hosts.deny میں درج ذیل لائن شامل کریں

sshd: ALL

ایس سی پی - محفوظ کاپی

ایس سی پی - محفوظ کاپی فائل کی منتقلی کی افادیت ہے۔ آپ کو ssh پر فائلوں کی کاپی / منتقلی کے لئے مندرجہ ذیل کمانڈ کا استعمال کرنے کی ضرورت ہوگی۔

ذیل میں کمانڈ 10.10.10.111 پر / گھر / صارف 2 میں مائفائل کو کاپی کرے گی

scp / home / user / myfile root@10.10.10.111: / گھر / صارف 2

scp ذریعہ منزل مقصود

ایک فولڈر کاپی کرنے کے لئے

scp –r / home / صارف / myfolder roor@10.10.10.111: / گھر / صارف 2

ریموٹ مشین پر فائلوں کی تلاش

ریموٹ مشین پر فائلوں کی تلاش اور اپنے سسٹم میں آؤٹ پٹ دیکھنا بہت آسان ہے۔ ریموٹ مشین پر فائلیں تلاش کرنا

ssh root@10.10.10.111 'find / home / user –name‘ * .jpg ’'کمانڈ تمام * .jpg فائلوں کے لئے / گھر / صارف کی ڈائرکٹری میں تلاش کرے گی ، آپ اس کے ساتھ کھیل سکتے ہیں۔ / -name پوری / روٹ ڈائرکٹری کو تلاش کرے گا۔

ایس ایس ایچ ایڈیشنل سیکیورٹی

آئی پی ٹیبلز آپ کو وقت پر مبنی حدود طے کرنے کی اجازت دیتی ہیں۔ اگر وہ تصدیق کرنے میں ناکام ہوگئے تو نیچے دی گئی کمانڈز صارف کو 120 سیکنڈ تک روکیں گی۔ مدت کی وضاحت کے ل to آپ کمانڈ میں / سیکنڈ / گھنٹہ / منٹ یا / دن پیرامیٹر استعمال کرسکتے ہیں ..

وقت پر مبنی حدودiptables -A INPUT -p tcp -m state ynSyn –state New -dport 22 -m حد - خاتمہ 120 / سیکنڈ –limit-burst 1-ACCEPT

آئی پی ٹیبلز -ا ان پٹ - ٹی سی پی - ایم ریاست - سینٹ اسٹیٹ نئی portدپورٹ 5000 -j ڈراپ

5000 بندرگاہ ہے ، اپنی ترتیبات کے مطابق اسے تبدیل کریں .

ایک مخصوص IP سے تصدیق کی اجازت ہے

iptables -A INPUT -p tcp -m state –state New – Source 10.10.10.111 portدور 22 -j ACCEPT

دیگر مفید احکامات

ایس ایس ایچ کے اوپر اسکرین منسلک کریں

ssh -t root@10.10.10.111 اسکرین یہاں

ایس ایس ایچ کی منتقلی کی رفتار چیک کریں

ہاں | پی وی | ssh $root@10.10.10.111 'cat> / dev / null'