آئی بی ایم ، اوک رج قومی لیبارٹری

آئی بی ایم کے انٹرپرائز سیکیورٹی ٹولز میں سے ایک ، آئی بی ایم ڈیٹا رسک منیجر (IDRM) کے اندر متعدد سیکیورٹی خامیوں کو مبینہ طور پر کسی تیسرے فریق کے سیکیورٹی محقق نے انکشاف کیا۔ اتفاقی طور پر ، زیرو ڈے سیکیورٹی کے کمزوریوں کا ابھی تک باضابطہ طور پر اعتراف نہیں کیا گیا ہے ، آئی بی ایم کے ذریعہ کامیابی کے ساتھ چھوڑ دیجئے۔

ایک محقق جس نے کم از کم چار حفاظتی خطرات کو دریافت کیا ، ممکنہ ریموٹ کوڈ ایکزیکیوشن (آر سی ای) صلاحیتوں کے ساتھ ، جنگل میں مبینہ طور پر دستیاب ہے۔ محقق کا دعوی ہے کہ اس نے IBM سے رجوع کرنے اور IBM کے ڈیٹا رسک منیجر سیکیورٹی ورچوئل آلات کے اندر موجود سیکیورٹی خامیوں کی تفصیلات شیئر کرنے کی کوشش کی تھی ، لیکن IBM نے ان کو تسلیم کرنے سے انکار کردیا اور اس کے نتیجے میں ، انہیں بظاہر ان کے بغیر چھوڑ دیا گیا۔

آئی بی ایم نے زیرو ڈے سیکیورٹی کے خرابی کی اطلاع کو قبول کرنے سے انکار کردیا

آئی بی ایم ڈیٹا رسک منیجر ایک انٹرپرائز پروڈکٹ ہے جو ڈیٹا کی دریافت اور درجہ بندی مہیا کرتی ہے۔ پلیٹ فارم میں کاروباری خطرے کے بارے میں تفصیلی تجزیات شامل ہیں جو تنظیم کے اندر موجود معلومات کے اثاثوں پر مبنی ہیں۔ شامل کرنے کی ضرورت نہیں ، پلیٹ فارم کو ان کاروباروں کے بارے میں تنقیدی اور حساس معلومات تک رسائی حاصل ہے جو وہی استعمال کرتے ہیں۔ اگر سمجھوتہ کیا جاتا ہے تو ، پورے پلیٹ فارم کو ایک غلام میں تبدیل کیا جاسکتا ہے جو ہیکرز کو اور بھی زیادہ سافٹ ویئر اور ڈیٹا بیس تک آسان رسائی کی پیش کش کرسکتا ہے۔

سیکیورٹی محقق نے چار صفر دن انکشاف کیا # خوبیوں اس کا اثر IBM ڈیٹا رسک منیجر (IDRM) پر پڑتا ہے ، جو IBM میں سے ایک ہے # انٹرپرائز سیکیورٹی اوزار. #سائبر سیکورٹی https://t.co/jvdcufgQQi https://t.co/2cKjfrCOoz

- ڈیوڈ ڈی سوسا (@ ڈیوڈ ڈی ایسڈرومنڈ) 21 اپریل ، 2020

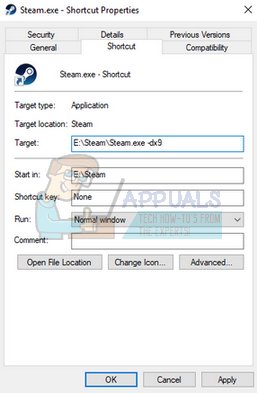

برطانیہ میں ایگل انفارمیشن سیکیورٹی کے پیڈرو ربیرو نے آئی بی ایم ڈیٹا رسک منیجر کے ورژن 2.0.3 کی جانچ کی اور مبینہ طور پر اسے کل چار خطرات کا پتہ چلا۔ ان خامیوں کی تصدیق کے بعد ، ربیرو نے کارنیگی میلن یونیورسٹی میں سی ای آر ٹی / سی سی کے توسط سے آئی بی ایم کو انکشاف کرنے کی کوشش کی۔ اتفاقی طور پر ، آئی بی ایم ہیکرون پلیٹ فارم چلاتا ہے ، جو سیکیورٹی کی اس طرح کی کمزوریوں کی اطلاع دینے کے لئے بنیادی طور پر ایک سرکاری چینل ہے۔ تاہم ، ربیرو ہیکر اوون صارف نہیں ہے اور بظاہر اس میں شامل ہونا نہیں چاہتا تھا ، لہذا اس نے سی ای آر ٹی / سی سی سے گزرنے کی کوشش کی۔ حیرت کی بات یہ ہے کہ ، آئی بی ایم نے درج ذیل پیغام کے ساتھ ان خامیوں کو تسلیم کرنے سے انکار کردیا:

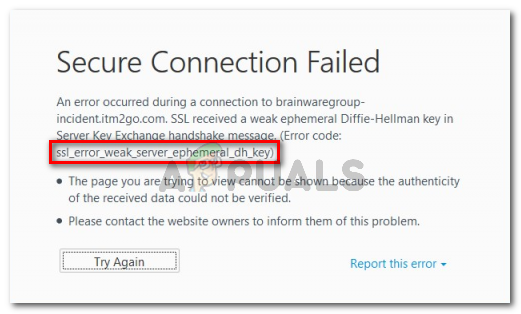

' ہم نے اس رپورٹ کا اندازہ کیا ہے اور ہمارے خطرے کے انکشاف پروگرام کے دائرہ سے باہر ہونے کی وجہ سے اسے بند کردیا ہے کیونکہ یہ مصنوع صرف ہمارے صارفین کی طرف سے ادا کی جانے والی 'بہتر' حمایت کے لئے ہے۔ . ہماری پالیسی میں اس کا خاکہ پیش کیا گیا ہے https://hackerone.com/ibm . اس پروگرام میں حصہ لینے کے اہل ہونے کے لئے ، آپ کو رپورٹ پیش کرنے سے قبل 6 ماہ کے اندر اندر IBM کارپوریشن ، یا کسی IBM ماتحت ادارہ ، یا IBM مؤکل کے لئے سیکیورٹی کی جانچ کرنے کے معاہدے کے تحت نہیں ہونا چاہئے۔ '

مبینہ طور پر آزادانہ کمزوری کی اطلاع مسترد ہونے کے بعد ، محقق نے چار امور کے بارے میں گٹ ہب پر تفصیلات شائع کیں . محقق نے یقین دہانی کرائی ہے کہ رپورٹ کو شائع کرنے کی وجہ ایسی کمپنیاں بنانا تھیں جو آئی بی ایم آئی ڈی آر ایم کا استعمال کرتے ہیں سلامتی کی خرابیوں سے آگاہ اور انھیں کسی قسم کے حملوں سے بچنے کے ل m جگہ کو روکنے کی اجازت دیں۔

IBM IDRM میں 0 دن کی سلامتی کی خرابیاں کیا ہیں؟

چار میں سے تین ، حفاظتی خامیوں میں سے تین کو مل کر مصنوع پر جڑ استحقاق حاصل کرنے کے لئے استعمال کیا جاسکتا ہے۔ ان خامیوں میں ایک توثیقی بائی پاس ، کمانڈ انجکشن دوش ، اور غیر محفوظ ڈیفالٹ پاس ورڈ شامل ہیں۔

توثیقی بائی پاس کسی حملہ آور کو API کے ذریعہ کسی مسئلے کو غلط استعمال کرنے کی اجازت دیتا ہے تاکہ ڈیٹا رسک منیجر کا آلہ کسی صوابدیدی سیشن ID اور صارف نام کو قبول کرے اور پھر اس صارف نام کے لئے نیا پاس ورڈ تیار کرنے کے لئے ایک علیحدہ کمانڈ بھیجے۔ حملے کا کامیاب استحصال لازمی طور پر ویب ایڈمنسٹریشن کے کنسول تک رسائی حاصل کرتا ہے۔ اس کا مطلب ہے کہ پلیٹ فارم کی توثیق یا مجاز رسائی کے نظام کو مکمل طور پر نظرانداز کردیا گیا ہے اور حملہ آور کو IDRM تک مکمل انتظامی رسائی حاصل ہے۔

https://twitter.com/sudoWright/status/1252641787216375818

منتظم رسائی تک ، حملہ آور صوابدیدی فائل اپ لوڈ کرنے کیلئے کمانڈ انجکشن کی کمزوری کا استعمال کرسکتا ہے۔ جب تیسری دوش کو پہلی دو کمزوریوں کے ساتھ جوڑ دیا جاتا ہے ، تو یہ ایک غیر مستند ریموٹ حملہ آور کو IDRM ورچوئل آلات کی بنیادی حیثیت سے ریموٹ کوڈ ایکزیکیوشن (RCE) کے حصول کی اجازت دیتا ہے ، جس سے نظام کا مکمل سمجھوتہ ہوتا ہے۔ آئی بی ایم آئی ڈی آر ایم میں زیرو ڈے سیکیورٹی کے چار نقصانات کا خلاصہ:

- IDRM توثیق کے طریقہ کار کا ایک بائی پاس

- IDRM APIs میں سے ایک میں ایک کمانڈ انجکشن پوائنٹ جو حملوں کو ایپ پر اپنی اپنی کمانڈ چلانے دیتا ہے

- ہارڈ کوڈڈ صارف نام اور پاس ورڈ کا طومار a3user / idrm

- IDRM API میں ایک کمزوری جو دور دراز کے ہیکرز کو IDRM آلات سے فائلیں ڈاؤن لوڈ کرنے کی اجازت دے سکتی ہے

اگر یہ کافی نقصان نہیں پہنچا رہا ہے تو ، محقق نے دو میٹ اسپلاٹ ماڈیول کے بارے میں تفصیلات ظاہر کرنے کا وعدہ کیا ہے جو توثیق کو نظرانداز کرتے ہیں اور استحصال کرتے ہیں ریموٹ کوڈ پر عمل درآمد اور صوابدیدی فائل ڈاؤن لوڈ خامیوں.

یہ نوٹ کرنا ضروری ہے کہ IBM IDRM کے اندر سیکیورٹی کے خطرات کی موجودگی کے باوجود ، اس کے امکانات ہیں کامیابی کے ساتھ استحصال کرنے کی بجائے پتلا ہیں . اس کی بنیادی وجہ یہ ہے کہ وہ کمپنیاں جو IBM IDRM کو اپنے سسٹم پر تعینات کرتی ہیں عام طور پر انٹرنیٹ کے ذریعے رسائی کو روکتی ہیں۔ تاہم ، اگر IDRM آلات آن لائن بے نقاب ہوجاتے ہیں ، تو دور دراز سے حملے کیے جاسکتے ہیں۔ مزید یہ کہ ، ایک حملہ آور جس کی کمپنی کے داخلی نیٹ ورک پر کسی ورک سٹیشن تک رسائی حاصل ہے وہ IDRM آلات کو ممکنہ طور پر سنبھال سکتا ہے۔ کامیابی کے ساتھ سمجھوتہ کرنے کے بعد ، حملہ آور آسانی سے دوسرے سسٹمز کے لئے سندیں نکال سکتا ہے۔ یہ ممکنہ طور پر حملہ آور کو کمپنی کے نیٹ ورک کے دوسرے سسٹم میں دیر سے منتقل کرنے کی صلاحیت فراہم کرے گا۔

ٹیگز آئی بی ایم

![[FIX] ورچوئل باکس میک پر انسٹالیشن ناکام ہوگیا](https://jf-balio.pt/img/how-tos/71/virtualbox-installation-failed-mac.jpg)