میلویئر کا ارتقاء

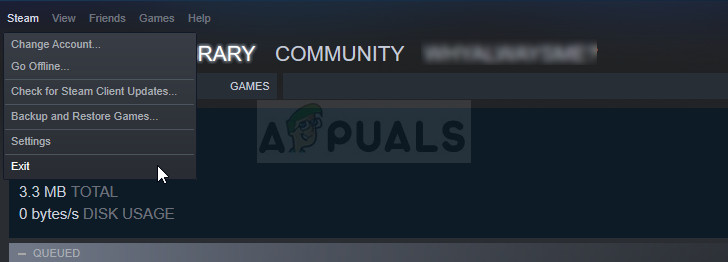

سائبرسیکیوریٹی کمپنی ای ایس ای ٹی نے دریافت کیا ہے کہ ایک مشہور اور منحرف ہیکنگ گروپ خاموشی سے ایک مالویئر تعینات کررہا ہے جس کے کچھ مخصوص اہداف ہیں۔ میلویئر ایک بیک ڈور کا استحصال کرتا ہے جو ماضی میں کامیابی کے ساتھ ریڈار کے نیچے گزرا ہے۔ مزید یہ کہ یہ سافٹ ویئر کچھ دلچسپ ٹیسٹ کرتا ہے تاکہ یہ یقینی بنایا جاسکے کہ یہ ایک فعال طور پر استعمال شدہ کمپیوٹر کو نشانہ بنارہا ہے۔ اگر میلویئر کی سرگرمی کا پتہ نہیں چلتا ہے یا مطمئن نہیں ہوتا ہے تو ، یہ آسانی سے بند ہوجاتا ہے اور زیادہ سے زیادہ چوری کو برقرار رکھنے اور ممکنہ سراغ لگانے سے بچ جاتا ہے۔ نیا میلویئر ریاستی حکومت کی مشینری میں اہم شخصیات کی تلاش میں ہے۔ سیدھے الفاظ میں ، یہ میلویئر دنیا بھر کے سفارتکاروں اور سرکاری محکموں کے پیچھے جارہا ہے

کی 3 چینگ ایسا لگتا ہے کہ اعلی درجے کی مستقل خطرہ گروپ ہیکنگ کی ایک نئی مہم کے ساتھ دوبارہ سربل ہوا ہے۔ یہ گروپ کم سے کم 2010 سے کامیابی کے ساتھ سائبر جاسوسی کی مہمات کا آغاز اور انتظام کر رہا ہے۔ اس گروپ کی سرگرمیاں اور کارنامے کافی حد تک موثر ہیں۔ مطلوبہ اہداف کے ساتھ مل کر ، یہ ظاہر ہوتا ہے کہ اس گروپ کی سرپرستی کسی قوم نے کی ہے۔ مالویئر کا تازہ ترین دباؤ کی 3 چینگ گروپ کافی نفیس ہے۔ قبل ازیں تعینات ریموٹ ایکسیس ٹروجن اور دوسرے میلویئر کو بھی اچھی طرح سے ڈیزائن کیا گیا تھا۔ تاہم ، نیا میلویئر ہدف شدہ مشینوں کے اندھے یا بڑے پیمانے پر انفیکشن سے آگے بڑھ گیا ہے۔ اس کے بجائے ، اس کا طرز عمل کافی منطقی ہے۔ میلویئر ہدف اور مشین کی شناخت کی تصدیق اور تصدیق کرنے کی کوشش کرتا ہے۔

ای ایس ای ٹی میں سائبرسیکیوریٹی کے محققین کیوچانچ کے ذریعہ نئے حملوں کی نشاندہی کریں:

کم تھین 2010 کے بعد سے فعال ، کی 3 شانگ اعلی درجے کی مستقل خطرہ گروپ کو بھی اے پی ٹی 15 کے نام سے شناخت کیا گیا ہے۔ مشہور سلوواکیا کے اینٹی وائرس ، فائر وال اور دیگر سائبر سکیورٹی کمپنی ای ایس ای ٹی نے اس گروپ کی سرگرمیوں کے تصدیق شدہ نشانات اور شواہد کی نشاندہی کی ہے۔ ای ایس ای ٹی محققین کا دعوی ہے کہ کی 3 چینگ گروپ اپنی کوشش کی گئی اور قابل اعتماد تکنیک استعمال کررہا ہے۔ تاہم ، میلویئر کو نمایاں طور پر اپ ڈیٹ کیا گیا ہے۔ مزید یہ کہ ، اس بار ، یہ گروپ ایک نئے بیک ڈور کا استحصال کرنے کی کوشش کر رہا ہے۔ پچھلی دریافت شدہ اور غیر اطلاع شدہ بیک ڈور کو عارضی طور پر اوکرم ڈب کیا گیا ہے۔

ای ایس ای ٹی کے محققین نے مزید اشارہ کیا کہ ان کے داخلی تجزیے سے ظاہر ہوتا ہے کہ یہ گروپ سفارتی اداروں اور دیگر سرکاری اداروں کے پیچھے جارہا ہے۔ اتفاقی طور پر ، کی 3 چینگ گروپ نفیس ، نشانہ اور مستقل سائبر جاسوسی مہم چلانے میں غیر معمولی طور پر سرگرم رہا ہے۔ روایتی طور پر ، یہ گروپ حکومتی عہدیداروں اور اہم شخصیات کے پیچھے چلا گیا جنہوں نے حکومت کے ساتھ کام کیا۔ ان کی سرگرمیاں یورپ اور وسطی اور جنوبی امریکہ کے ممالک میں دیکھی گئیں۔

نیا اوکروم مال ویئر جو ڈپلومیٹ کو نشانہ بنانے کے لئے کی 3 چینگ گروپ کے ذریعہ استعمال ہوتا ہے https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 جولائی ، 2019

ESET کی دلچسپی اور توجہ Ke3chang گروپ پر برقرار ہے کیونکہ یہ گروپ کمپنی کے آبائی ملک سلوواکیا میں کافی سرگرم رہا ہے۔ تاہم ، اس گروپ کے دیگر مقبول اہداف بیلجیم ، کروشیا ، یوروپ میں جمہوریہ چیک ہیں۔ اس گروپ نے جنوبی امریکہ میں برازیل ، چلی اور گوئٹے مالا کو نشانہ بنایا ہے۔ کی 3 چینگ گروپ کی سرگرمیوں سے پتہ چلتا ہے کہ یہ ریاستہائے سپانسر شدہ ہیکنگ گروپ ہوسکتا ہے جس میں طاقتور ہارڈ ویئر اور دیگر سافٹ ویئر ٹولس ہیں جو عام یا انفرادی ہیکرز کے لئے دستیاب نہیں ہیں۔ لہذا تازہ ترین حملے بھی انٹیلیجنس کو اکٹھا کرنے کے لئے طویل مدتی پائیدار مہم کا حصہ ہوسکتے ہیں ، ای ایس ای ٹی کی ایک محقق زوانا ہرمکووا نے نوٹ کیا ، 'حملہ آور کا بنیادی ہدف غالبا سائبر جاسوسہ ہے ، اسی وجہ سے انہوں نے ان اہداف کا انتخاب کیا۔'

کیتریکن مالویئر اور اوکرم بیک ڈور کیسے کام کرتا ہے؟

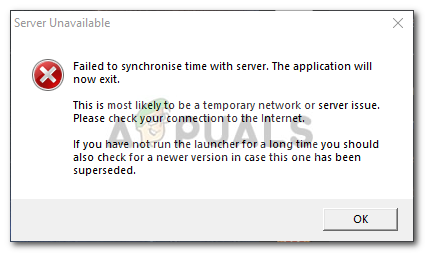

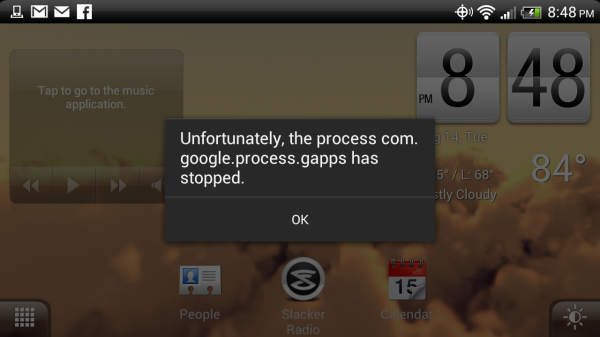

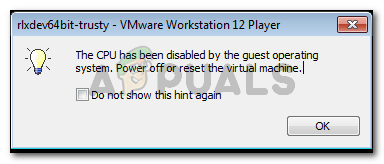

کیٹرکین میلویئر اور اوکرم بیک ڈور کافی نفیس ہیں۔ سیکیورٹی کے محققین ابھی بھی تحقیقات کر رہے ہیں کہ کس طرح بیک ڈور انسٹال کیا گیا تھا یا ٹارگٹڈ مشینوں پر ڈراپ کیا گیا تھا۔ اگرچہ اوکرم بیک ڈور کی تقسیم اب بھی ایک معمہ بنی ہوئی ہے ، اس کا عمل اور بھی دل چسپ ہے۔ اوکرم بیک ڈور اس بات کی تصدیق کے لئے کچھ سافٹ ویئر ٹیسٹ کرواتا ہے کہ یہ سینڈ باکس میں نہیں چل رہا ہے ، جو بنیادی طور پر ایک محفوظ ورچوئل اسپیس ہے جسے سیکیورٹی کے محققین بدنیتی پر مبنی سافٹ وئیر کے رویے کا مشاہدہ کرنے کے لئے استعمال کرتے ہیں۔ اگر لوڈر کو قابل اعتماد نتائج نہیں مل پاتے ہیں تو ، اس کا پتہ لگانے اور مزید تجزیے سے بچنے کے ل simply یہ خود ہی ختم ہوجاتا ہے۔

اوکرم بیک ڈور کا یہ تصدیق کرنے کا طریقہ یہ ہے کہ اس کمپیوٹر میں چل رہا ہے جو حقیقی دنیا میں کام کررہا ہے ، یہ بھی کافی دلچسپ ہے۔ بائیں ماؤس کے بٹن کو کم سے کم تین بار کلک کرنے کے بعد لوڈر یا بیک ڈور اصل پے لوڈ وصول کرنے کے لئے راستے کو چالو کرتا ہے۔ محققین کا خیال ہے کہ یہ توثیقی جانچ بنیادی طور پر یہ یقینی بنانے کے لئے کی جاتی ہے کہ بیک ڈور حقیقی ، کام کرنے والی مشینوں پر چل رہا ہے نہ کہ ورچوئل مشینوں یا سینڈ باکس پر۔

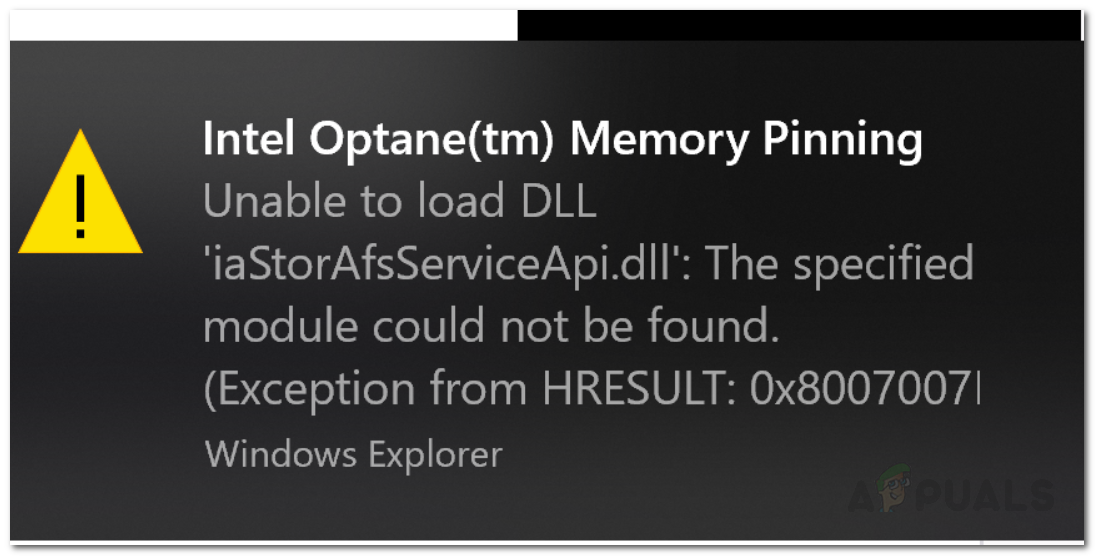

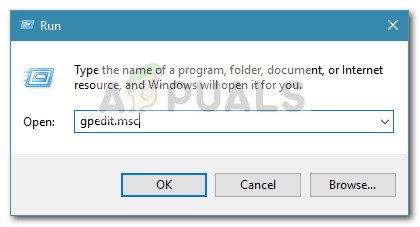

ایک بار لوڈر مطمئن ہوجانے کے بعد ، اوکرم بیک ڈور سب سے پہلے خود کو مکمل منتظم کی مراعات دیتا ہے اور متاثرہ مشین کے بارے میں معلومات اکٹھا کرتا ہے۔ اس میں کمپیوٹر کا نام ، صارف نام ، میزبان IP ایڈریس اور آپریٹنگ سسٹم انسٹال کیا گیا ہے جیسے معلومات کو جدول میں رکھتا ہے۔ اس کے بعد یہ اضافی ٹولز طلب کرتا ہے۔ نیا کیٹرکین مالویئر بھی کافی نفیس ہے اور متعدد خصوصیات کو پیک کرتا ہے۔ یہاں تک کہ ایک inbuilt ڈاؤنلوڈر کے ساتھ ساتھ ایک اپ لوڈر بھی ہے۔ فائلوں کو چپکے سے برآمد کرنے کے لئے اپ لوڈ کرنے والا انجن استعمال ہوتا ہے۔ میلویئر کے اندر ڈاؤن لوڈ کرنے والا آلہ اپ ڈیٹ طلب کرسکتا ہے اور یہاں تک کہ میزبان مشین کے اندر گہرائی میں داخل ہونے کے لئے پیچیدہ شیل کمانڈز پر عمل پیرا ہوسکتا ہے۔

ایک پرانا اسکول چھایا ہوا مالویر گروپ جس کا خیال ہے کہ وہ چین سے باہر کام کرتا ہے سفارتی عملے کو نشانہ بنا رہا ہے جسے انفوسیک محققین کہتے ہیں کہ یہ پہلے کا ایک غیر دستاویزی دروازہ ہے۔ کی 3 چینگ گروپ ، جو کئی سالوں سے سرگرم عمل ہے ، طویل عرصے سے اوب… https://t.co/n1TBoQ1pQX

- رجسٹر: خلاصہ (_TheRegister) 18 جولائی ، 2019

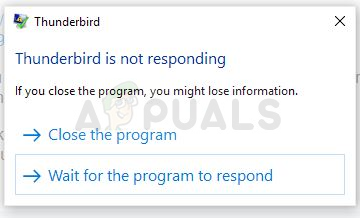

ای ایس ای ٹی کے محققین نے اس سے قبل مشاہدہ کیا تھا کہ اوکرم بیک ڈور بھی ممیکاٹز جیسے اضافی اوزار بھیج سکتا ہے۔ یہ آلہ بنیادی طور پر ایک اسٹیلتھ کیلوگر ہے۔ یہ کی اسٹروکس کا مشاہدہ اور ریکارڈ کرسکتا ہے ، اور دوسرے پلیٹ فارمز یا ویب سائٹوں پر لاگ ان کی سندیں چرانے کی کوشش کرسکتا ہے۔

اتفاقی طور پر ، محققین نے اوکرم بیک ڈور اور کیٹرکین مالویئر سیکیورٹی کو نظرانداز کرنے ، بلند مراعات دینے اور دیگر ناجائز سرگرمیاں انجام دینے کے لئے استعمال ہونے والی کمانڈوں میں کئی مماثلتوں کو دیکھا ہے۔ دونوں کے درمیان بے ساختہ مشابہت نے محققین کو یہ یقین کرنے پر مجبور کیا ہے کہ دونوں کا گہرا تعلق ہے۔ اگر یہ اتنی مضبوط ایسوسی ایشن نہیں ہے تو ، دونوں سافٹ ویئر ایک ہی متاثرین کو نشانہ بنارہے تھے ، ہرمکوفا نے نوٹ کیا ، 'ہم نے نقطوں کو جوڑنا شروع کیا جب ہمیں یہ معلوم ہوا کہ اوکرم بیک ڈور کو کیٹرکین بیک ڈور ڈراپ کرنے کے لئے استعمال کیا گیا تھا ، جس کو سن 2017 میں مرتب کیا گیا تھا۔ ، ہم نے محسوس کیا کہ کچھ سفارتی ادارے جو اوکرم مالویئر اور 2015 کیٹرکین بیک ڈورز سے متاثر ہوئے تھے ، وہ بھی 2017 کے کیٹرکین بیک ڈور سے متاثر ہوئے تھے۔ '

کی 3 چینگ اے پی ٹی گروپ نے اوکرم بیک ڈور بم کو سفارتی اہداف پر گرادیا https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 سائبر ، انکارپوریٹڈ (@ 420 سائبر) 18 جولائی ، 2019

بدنیتی پر مبنی سافٹ وئیر کے دو متعلقہ ٹکڑے جو سالوں کے فاصلے پر ہیں ، اور کی 3 چینگ اعلی درجے کی مستقل خطرہ گروپ کی مستقل سرگرمیاں اس بات کی نشاندہی کرتی ہیں کہ یہ گروپ سائبر جاسوس کا وفادار رہا ہے۔ ای ایس ای ٹی کو پراعتماد ہے ، یہ گروپ اپنی تدبیروں کو بہتر بنا رہا ہے اور حملوں کی نوعیت نفاست اور افادیت میں بڑھ رہی ہے۔ سائبرسیکیوریٹی گروپ ایک طویل عرصے سے اس گروپ کے کارناموں کو چرا رہا ہے اور رہا ہے تفصیلی تجزیہ رپورٹ کو برقرار رکھنا .

ابھی حال ہی میں ہم نے اس بارے میں اطلاع دی کہ ہیکنگ گروپ نے اپنی دوسری غیر قانونی سرگرمیوں کو کس طرح ترک کردیا ہے سائبر جاسوسی پر توجہ مرکوز کرنا شروع کردی . اس بات کا کافی امکان ہے کہ ہیکنگ گروپس کو اس سرگرمی میں بہتر امکانات اور انعامات مل سکتے ہیں۔ ریاست کے زیر اہتمام حملوں میں اضافے کے ساتھ ، بدمعاش حکومتیں بھی گروپوں کی چھپ چھپ چھپ کر مدد کر سکتی ہیں اور قیمتی ریاستی رازوں کے عوض انہیں معافی کی پیش کش کر سکتی ہیں۔