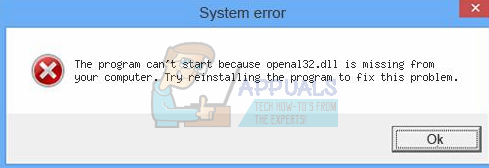

سپیکٹر اور میلٹ ڈاون کلاس کی کمزوریوں کی دریافت کے بعد ، جرمنی میں سی آئی ایس پی اے ہیلمہولٹز سنٹر میں پروفیسر ڈاکٹر کرسچین روسو ، اور محققین کی ان کی ٹیم نے پانچویں انٹیل پروسیسر کو خطرے کو متاثر کرنے والے خطرے کو متاثر کیا ہے۔ اس خطرے کو مشاہدہ کیا گیا ہے کہ اعداد و شمار کو پڑھنے کے لئے ہیکرز کو اجازت کو نظرانداز کرنے کی اجازت دی گئی ، اور اس بات کا اندازہ لگایا گیا ہے کہ پچھلی دہائی کے تمام انٹیل پروسیسروں میں یہ خطرہ بہت کم موجود ہے۔ اگرچہ ابھی تک خطرات کا صرف انٹیل پروسیسرز میں ہی مطالعہ کیا گیا ہے ، توقع ہے کہ یہ بھی اے آر ایم اور اے ایم ڈی پروسیسرز میں موجود ہے ، خود اس حقیقت کو قرض دیتا ہے کہ انٹیل کے سی پی یو میں اس خطرے کا استحصال کرنے والے ہیکرز دوسرے پروسیسروں پر حملہ کرنے کے ل their اپنے استحصال کو ڈھال سکتے ہیں۔ ٹھیک ہے

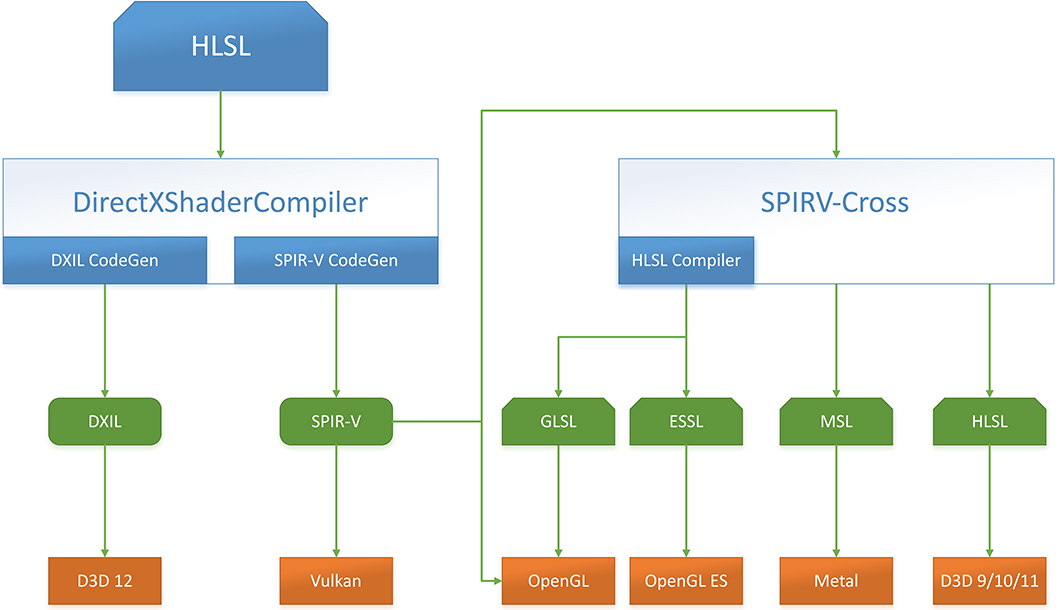

ڈاکٹر روسو کے مطابق ، 'سی پی یوز نے رن ٹائم کی اصلاح کے لئے نام نہاد واپسی پتے کی پیش گوئی کی وجہ سے سیکیورٹی گپ ہے۔ اگر کوئی حملہ آور اس پیش گوئی کو توڑ سکتا ہے تو ، وہ قیاس آرائی پر مبنی پروگرام کوڈ پر قابو پا لیتا ہے۔ یہ ضمنی چینلز کے توسط سے اعداد و شمار کو پڑھ سکتا ہے جن کو دراصل رسائی سے محفوظ رکھنا چاہئے۔ ' اس طرح کے حملے دو بنیادی طریقوں سے کئے جاسکتے ہیں: پہلا یہ ہے کہ انٹرنیٹ سائٹوں پر بدنیتی سے متعلق اسکرپٹ محفوظ شدہ پاس ورڈ تک رسائی حاصل کرسکیں اور دوسرا یہ کہ اس اقدام کو آگے بڑھاتے ہوئے غیر مقامی عملوں کے لئے اسی طرح سے ڈیٹا پڑھ سکیں۔ نیز ، مشترکہ سسٹم پر دوسرے صارفین کے پاس ورڈز کی ایک بڑی سرنی تک رسائی کے لئے حد سے باہر تک پہنچنا۔ محققین ’ سفید کاغذ اس معاملے پر یہ ظاہر ہوتا ہے کہ واپسی کے پتے کی پیش گوئی کے ذمہ دار ریٹرن اسٹیک بفرز غلط استعمال کی وجہ سے استعمال ہوسکتے ہیں۔ اگرچہ سپیکٹر کلاس کی کمزوریوں کو کم کرنے کے لئے حالیہ اصلاحات نے بھی RSB پر مبنی کراس پروسیس حملوں کو کم کرنے میں کامیابی حاصل کی ہے ، لیکن براؤزر کی یادوں تک رسائی حاصل کرنے کے لئے جے آئی ٹی ماحول میں خطرے کا فائدہ اٹھایا جاسکتا ہے اور میموری کو پڑھنے کے لئے جے آئی ٹی مرتب شدہ کوڈ کا استعمال کیا جاسکتا ہے ان حدود میں جو 80٪ درستگی کی شرح کے ساتھ ہے۔

جس طرح سپیکٹر کے حملے پروسیسروں کو اگلے پتے میں ہیرا پھیری کرکے استحصال کرتے ہیں ، اسی طرح یہ خطرہ واپسی کے پتے میں موجود ہے ، لہذا عرفیت: الٹا سپیکٹر حملہ۔ چونکہ ٹیکنالوجی مینوفیکچررز چاروں کے بارے میں معلوم ہے کہ اس طرح کے حفاظتی خلیوں کو دور کرنے کے ل، ، براؤزر بدنیتی پر مبنی سائٹوں تک معلومات تک رسائی حاصل کرنے اور پروسیسروں کو اس طرح سے جوڑنے کے لئے ایک گیٹ وے بنے ہوئے ہیں۔ انٹیل کو مئی میں اس نئی پائے جانے والے خطرے سے آگاہ کیا گیا تھا اور دریافت جاری ہونے سے قبل اسے خود تخفیف کی تکنیک تیار کرنے کے لئے 90 دن کی مہلت دی گئی تھی۔ چونکہ 90 دن کا اختتام ہوچکا ہے ، انٹیل کے پروسیسرز اس طرح کے خطرات کا خطرہ برقرار رکھے ہوئے ہیں لیکن امن کو یقین دلایا جائے کہ کمپنی مستقل حل پر پہنچنے کی امید میں اپنے گیئرز پیس رہی ہے اور وائٹ پیپر اس وقت تک کھڑا ہے تاکہ مکمل تجربے کی نمائش کرے۔ اور اس نئی کمزوری کا تجزیہ۔