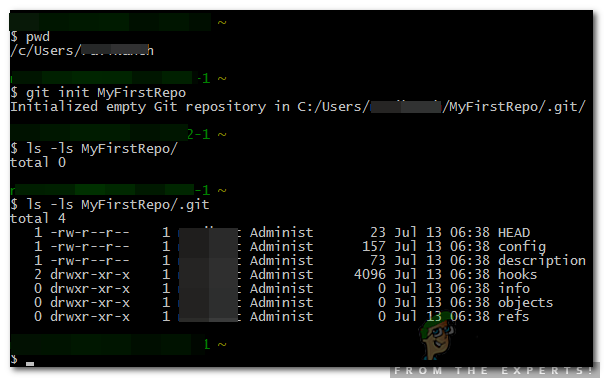

لینکس دانا ان عام دانیوں میں سے ایک ہے جو بنیادی آپریٹنگ سسٹم میں پایا جاتا ہے۔ اس کا تازہ ترین جاری کردہ ورژن 4.18.5 ہے اور اس کا حالیہ پیش نظارہ 4.19-rc2 ورژن کا ہے۔ اسپاٹ لائٹ کے نیچے چمکنے والے ان دو ورژن کے ساتھ ، یہ خبر سامنے آئی ہے کہ دانا کے ورژن 4.20 میں ، ڈویلپرز این ایس اے کے ذریعہ تیار کردہ اسپیک سیکیورٹی الگورتھم کو ہٹانے جا رہے ہیں جو پہلے دانا میں ملازم تھا۔ بین الاقوامی تنظیم برائے معیاریہ کی ایک میٹنگ میں الگورتھم کو مسترد کرنے کی خبروں کے بعد یہ بات سامنے آئی ہے

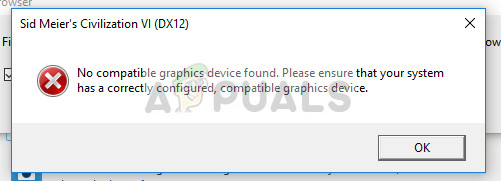

جب بات بڑی اور بہتر ڈیوائسز بنانے کی ہوتی ہے ، خاص طور پر صرف ایک ہیڈ کے تحت تمام ضروریات کو پورا کرنے کے لئے ڈیزائن کیا گیا ، آلہ کی حفاظت اور خفیہ کاری انتہائی جوہر بن جاتی ہے۔ آپریٹنگ سسٹم کے تناظر میں ، اس کا مطلب یہ ہے کہ دانا کوروں کو ناقابل معافی اور سمجھوتہ کرنے سے قاصر کرنے کی ضرورت ہے تاکہ دانا کے اوپر بننے والی ہر چیز کو محفوظ اور مستحکم رکھا جائے۔

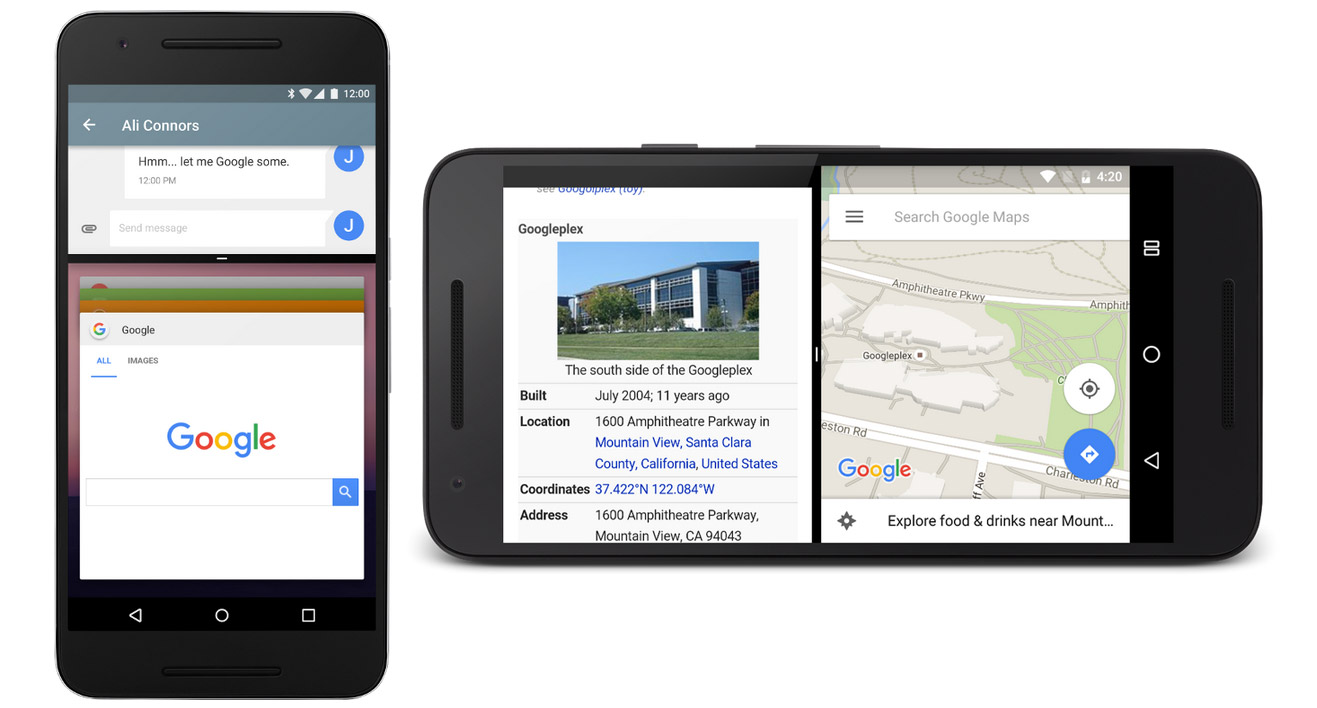

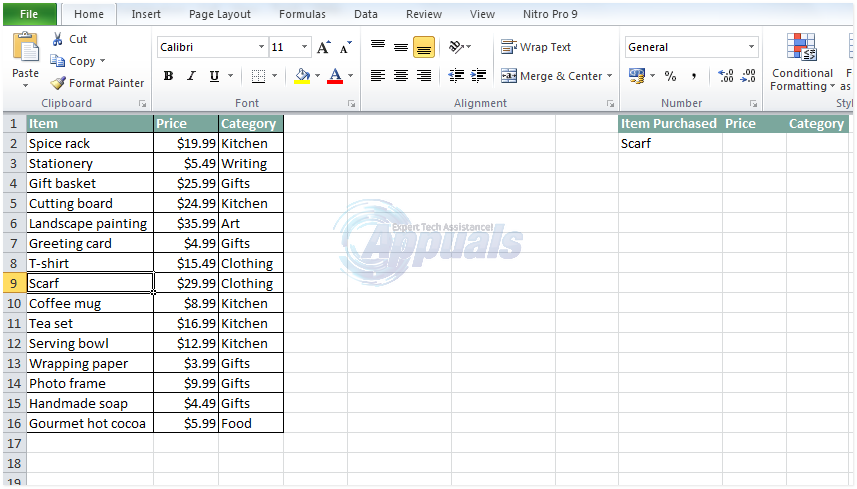

اس مقصد کے ل although ، اگرچہ سیکیورٹی تجزیہ کاروں کو این ایس اے کے تیار کردہ سائمن اور اسپیک کرپٹوگرافک الگورتھم کے بارے میں طویل عرصے سے تحفظات ہیں ، گوگل نے سپیک کو کمپنی کے اینڈروئیڈ گو ڈیوائسز میں ملازمت کرنے کا انتخاب کیا۔ ان آلات میں AES انکرپشن نہیں تھی جو ARMv8 چپس کے ساتھ آتی ہے۔ ڈیوائس اس کے بجائے اے آر ایم وی 7 چپ کے ساتھ آئی جس کا مطلب یہ ہوا کہ اسے ای ای ایس انسٹرکشن تعریفوں کی عدم دستیابی کی وجہ سے اضافی تحفظ کی ایک اور پرت کی ضرورت ہے۔ یہ حفاظتی طریقہ کار سب سے پہلے گوگل کی مصنوعات میں لینکس کرنل ورژن 4.17 میں پیش کیا گیا تھا۔

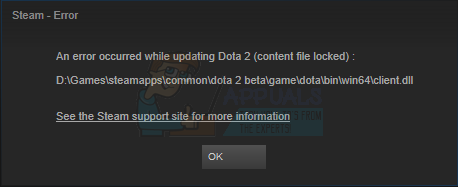

اسپایک کو ناقابل اعتماد سیکیورٹی الگورتھم سمجھے جانے کی وجہ یہ ہے کہ وہ آئی ایس او کے سامنے کسی خاص ڈیزائن اور طریقہ کار سے متعلق سوالات کا جواب دینے میں ناکام رہی۔ اس کے علاوہ ، این ایس اے کی سیکیورٹی کے لئے قابل کنٹرول یا قابل قابل الگورتھم تیار کرنے کی ایک دیرینہ تاریخ ہے جو NSA استحصال کرسکتی ہے یا اپنے مفاد میں استعمال کرسکتی ہے تاکہ آخری حصے پر معلومات حاصل کی جاسکے۔ توقع کی جاتی ہے کہ سپیک کو لینکس کرنل v4.20 سے ہٹا دیا جائے گا۔ توقع ہے کہ یہ v4.17 ، v4.18 ، اور v4.19 سمیت پچھلے ورژن میں رہے گا۔

گوگل نے طویل عرصے سے اس کے ساتھ کام کیا ہے ایکس چیچا الگورتھم ، اس کے نچلے آخر والے آلات پر بطور ڈیفالٹ خفیہ کاری استعمال کریں۔ گوگل نے اپنے کروم براؤزر کے لئے چاچا کا استعمال مقامی ڈیوائس کے معاملے میں کیا جب ایئ ایس کریپٹو ایکسیلیٹرز کی مدد نہیں کی جاتی تھی۔ اس سیکیورٹی الگورتھم کو سپیک کے مقابلے میں تیز ، زیادہ محفوظ ، اور کہیں بہتر شہرت سمجھا جاتا ہے۔ اس سے حیرت ہوتی ہے کہ گوگل نے XChaCha الگورتھم کو اپنے تمام مصنوعات میں کیوں استعمال نہیں کیا۔ گوگل سے اب توقع کی جارہی ہے کہ وہ XChaCha الگورتھم کو HPOLC نامی اپنی ترقی میں استعمال کرے گا اور اس کی تطبیق کرے گا۔

ٹیگز لینکس