اوریکل

دو خطرات کا لیبل لگا CVE-2018-2998 اور CVE-2018-2933 پلس سیکیوریٹی کے ڈینس اینڈزکووچ کے ذریعہ دریافت کیا گیا ہے ، جو اوریکل ویب لاجک سرور کا استحصال کرتا ہے فروخت اور بالترتیب ڈبلیو ایل ایس کور اجزاء کو محدود ڈگری تک ڈیٹا تک رسائی اور اس میں ترمیم کرنے کیلئے۔

اوریکل WebLogic SAML سروس فراہم کرنے والے کی توثیق کے طریقہ کار کے اندر دو کمزوریاں دریافت ہوئی ہیں۔ ایس ایم ایل میں ایک ایکس ایم ایل تبصرہ داخل کرکے

نام کیٹیگ ، حملہ آور SAML سروس فراہم کرنے والے کو کسی دوسرے صارف کی حیثیت سے لاگ ان کرنے پر مجبور کرسکتا ہے۔ اضافی طور پر ، WebLogic کو پہلے سے طے شدہ ترتیب میں SAML پر دستخطی اشاروں کی ضرورت نہیں ہوتی ہے۔ ایک SAML دعوی سے دستخطی حصوں کو خارج کرکے ، حملہ آور ایک صوابدیدی SAML دعوی کرافٹ کرسکتا ہے اور توثیق کے طریقہ کار کو نظرانداز کرسکتا ہے۔

ڈینس اینڈزاکوچ۔ پلس سیکیورٹی

اوریکل فیوژن مڈل ویئر 12 سی ویب لاجک سرور v.12.2.1.3.0 ان خطرات کا شکار ہے تاہم اس کے تین دیگر ورژن: 10.3.6.0 ، 12.1.3.0 ، اور 12.2.1.2 بھی متاثر ہوئے ہیں۔

ایک ___ میں خطرہ تشخیص میٹرکس اوریکل کے ذریعہ شائع کردہ ، CVE-2018-2998 کے خطرے کا اندازہ کیا گیا ہے کہ مقامی طور پر ایس اے ایم ایل کے جز کا استحصال کیا جائے۔ کے مطابق CVSS ورژن 3.0 ، اس خطرے کو 10 میں سے 5.4 کا بنیادی اسکور دیا گیا ، جس کا اندازہ لگایا گیا کہ جوڑ توڑ کا عام طور پر کم خطرہ ہے۔ اسی تشخیص میں ، مقامی سرور ڈیوائسز سے ڈبلیو ایل ایس کور اجزاء کے استحصال کے ل the CVE-2018-2933 کے خطرے کا اندازہ لگایا گیا۔ خطرے کو ممکنہ 10 میں سے 4.9 کا تھوڑا سا کم اسکور دیا گیا تھا ، اورایکل کے ذریعہ ID 2421480.1 کے ساتھ ایک دستاویز شائع کی گئی تھی جس میں اس خطرے کو کم کرنے کی ہدایت دی گئی تھی۔ یہ دستاویز ایک بار لاگ ان ہونے پر اوریکل ایڈمنسٹریٹر اکاؤنٹس تک قابل رسائی ہے۔

اوریکل سیکیورٹی اشارے مارک اپ لینگوئج (SAML) ایک ایسے فریم ورک کی وضاحت کرتا ہے جو ایک ہی نیٹ ورک پر ایک سے زیادہ ڈیوائسز میں توثیق کی معلومات کو شیئر کرنے میں سہولت فراہم کرتا ہے ، جس سے ایک ہی ڈیوائس کو دوسرے کے حصے میں کام کرنے کی سہولت ملتی ہے۔ یہ صارفین کی توثیق اور اجازت کی تصدیق کرتا ہے: چاہے وہ سندیں جائز ہوں اور چاہے ان کے پاس مطلوبہ اجازت نامے موجود ہیں جو درخواست کی گئی کارروائیوں کو انجام دے سکتے ہیں۔ زیادہ سے زیادہ ، اس پروٹوکول کا استعمال صارفین کے لئے سنگل سائن آن کرنے کے لئے کیا جاتا ہے اور SAML فراہم کرنے والے سرور یا ایڈمنسٹریٹر ڈیوائس کا نظم کرتے ہیں جو یہ اسناد الاٹ کرتے ہیں۔ ایک بار توثیق شدہ اور مجاز ہوجانے کے بعد ، XML میں SAML دعویٰ صارف کے کام کو مکمل کرنے کی اجازت دیتا ہے۔ سیمال 2.0 کو کمپیوٹرز پر 2005 سے اس توثیق اور اجازت کے عمل کے معیار کے طور پر مرتب کیا گیا ہے اور یہ وہ معیار ہے جو اوریکل ویبلاجک سرورز نے تخلیق کردہ ایپلی کیشنز میں استعمال کیا ہے۔

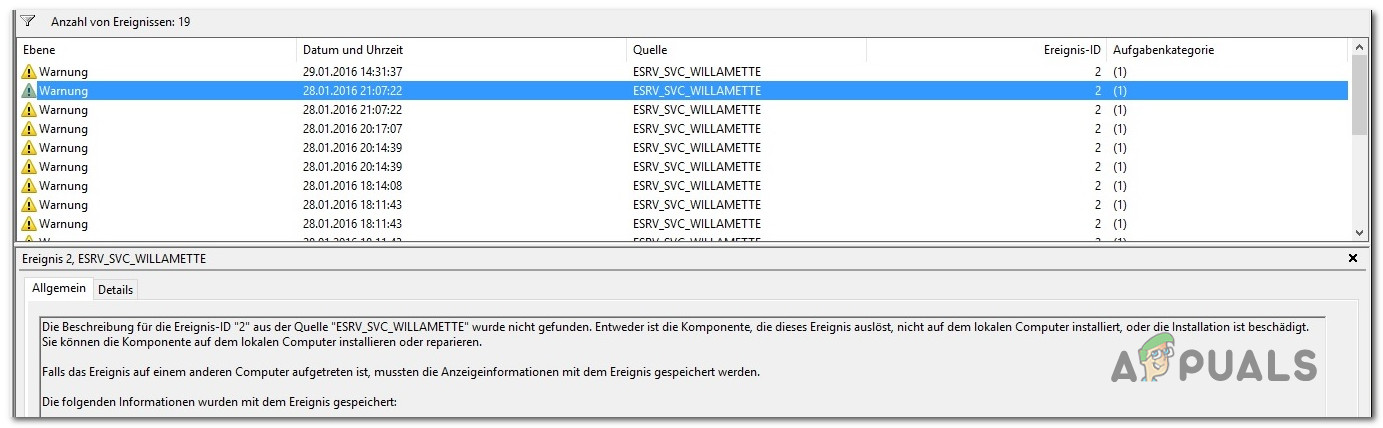

ویب لاجک سرور کے بنیادی اجزاء میں پائے جانے والے خطرے کے ساتھ کام کرنے میں ، ان دونوں کمزوریوں کو اس حقیقت کا فائدہ اٹھانے میں پتا چلا کہ ویب لاجک کو پہلے سے طے شدہ طور پر دستخطی دعووں کی ضرورت نہیں ہے۔ کمزوریاں سسٹم کو کسی دوسرے صارف کے اکاؤنٹ میں سائن ان کرنے کی اجازت دینے کے لئے نام ID ٹیگ میں صوابدیدی XML تبصرہ داخل کرکے توثیق اور اجازت کے طریقہ کار کو جوڑ دیتے ہیں کیونکہ سرور صرف تبصرے کے بعد ہی اس کی تصدیق کرتا ہے جیسا کہ دکھایا گیا ہے نیچے

حملہ آورایڈمنسٹریٹر سرور کی ترتیب کی ترتیبات میں ، اگر سنگل سائن آنرز سرویس بین بین۔ وانٹایسرشنسائنڈ صفت غیر فعال ہے یا مطلوب نہیں ، جیسا کہ پہلے سے طے شدہ کیس کی طرح ، دستخط کی تصدیق نہیں کی جاتی ہے ، اور تصدیق کو بائی پاس کیا جاسکتا ہے تاکہ کسی کو بھی پسند کے صارف کے طور پر لاگ ان ہونے دیا جاسکے۔ سسٹم میں طاقتور اکاؤنٹس تک رسائی حاصل کرنے کے لئے ہیکرز اس خطرے سے فائدہ اٹھاسکتے ہیں تاکہ سسٹم کی ترتیبات کو خراب کیا جاسکے ، ڈیٹا نکالا جاسکے ، یا کرپٹ سرورز خراب ہوں۔ اس پہلے سے طے شدہ سیٹ اپ میں جس پر دستخطوں کی ضرورت نہیں ہوتی ہے ، مندرجہ ذیل کوڈ (پڑھنے کی اہلیت کے لئے مختصر کیا گیا ہے) کے ذریعہ اشتراک کیا گیا ہے پلس سیکیورٹی یہ ظاہر کرتا ہے کہ ہیکر 'منتظم' کے بطور لاگ ان کیسے ہوسکتا ہے:

غیر منقولہ بحالی شدہ منتظم ڈبلیو ایل ایس_ ایس پی آرن: نخلستان: نام: ٹی سی: سیل: 2.0: اے سی: کلاس: پاس ورڈپرویکٹڈ ٹرانسپورٹاس خطرے سے دوچار اور اس کے ساتھ مل کر پائے جانے والے پچھلے ایک سے نمٹنے کے لئے ، اوریکل نے درخواست کی ہے کہ صارفین اپنی مصنوعات کے متعلقہ اوریکل جزو کو اوریکل فیوژن مڈل ویئر کے لئے جولائی 2018 کے تنقیدی پیچ کے ساتھ تازہ کاری کریں۔