رمی آئی ٹی ٹپس

WPA / WPA2 طویل عرصے سے وائی فائی انکرپشن کی سب سے محفوظ شکل ہونے کا عزم کر رہا ہے۔ تاہم ، اکتوبر کے اکتوبر 2017 میں ، ڈبلیو پی اے 2 پروٹوکول کے آر اے کے کے حملے کا خطرہ تھا جس کے لئے تخفیف کی تکنیک قائم کی گئی تھی۔ ایسا لگتا ہے کہ وائرلیس نیٹ ورک کے خفیہ کاری پر ایک بار پھر حملہ ہوا ہے ، اس بار پی ایم کے آئی ڈی ڈبلیو ڈبلیو پی اے / ڈبلیو پی اے 2 کے استحصال کے ساتھ۔

ہم نے WPA / WPA2 پر ایک نیا حملہ تیار کیا ہے۔ مزید 4 وے ہینڈ شیک ریکارڈنگ کی ضرورت نہیں ہے۔ آپ کو درکار تمام تفصیلات اور اوزار یہاں ہیں: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- ہیشکاٹ (@ ہاسکاٹ) 4 اگست ، 2018

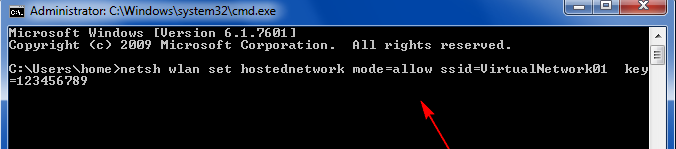

اس خطرے کو ایک ٹویٹر اکاؤنٹ (@ ہاسکاٹ) نے شیئر کیا تھا جس میں اس کوڈ کی ایک تصویر کو ٹویٹ کیا گیا ہے جو EAPOL 4-طرفہ مصافحہ کی ضرورت کو نظرانداز کرسکتے ہیں اور نیٹ ورک کنکشن پر حملہ کرسکتے ہیں۔ ایک ___ میں پوسٹ اکاؤنٹ کی ویب سائٹ پر ، استحصال کے پیچھے ڈویلپرز نے وضاحت کی کہ وہ WPA3 حفاظتی معیار پر حملہ کرنے کے طریقے ڈھونڈ رہے ہیں لیکن اس کے بیک وقت تصدیق نامہ (SAE) پروٹوکول کی وجہ سے ناکام رہے تھے۔ تاہم ، اس کے بجائے ، وہ WPA2 پروٹوکول کی اس خطرے سے دوچار ہونے میں کامیاب ہوگئے۔

اس خطرے کا استحصال ایک ہی EAPOL فریم کے مضبوط تحفظ نیٹ ورک انفارمیشن عنصر (RSNIE) پر کیا گیا ہے۔ یہ HMAC-SHA1 کا استعمال کرتے ہوئے پی ایم کے آئی ڈی کو کلیدی طور پر پی ایم کے اور اس کے اعدادوشمار کو مستحکم اسٹرنگ 'پی ایم کے نام' کا مرکب بنانا ہے جس تک رسائی نقطہ اور اسٹیشن میک ایڈریسز شامل ہیں۔

ڈویلپرز کی پوسٹ کے مطابق ، حملہ کرنے کے ل three ، تین ٹولز کی ضرورت ہے: hcxdumptool v4.2.0 یا اس سے زیادہ ، hcxtools v4.2.0 یا اس سے زیادہ ، اور hashcat v4.2.0 یا اس سے زیادہ۔ یہ کمزوری حملہ آور کو اے پی کے ساتھ براہ راست بات چیت کرنے کی اجازت دیتی ہے۔ یہ EAPOL فریموں کی حتمی retransmission اور حتمی غلط پاس ورڈ اندراج کو نظر انداز کرتا ہے حملہ اس معاملے میں EAPOL کے کھوئے ہوئے فریموں کے ساتھ بھی ہوتا ہے جب ایک اے پی صارف حملہ آور سے بہت دور ہوتا ہے ، اور اس سے حتمی اعداد و شمار کو باقاعدہ ہیکس انکوڈڈ سٹرنگ میں ظاہر ہوتا ہے جیسے پی سی اے پی یا ایچ سی سی پی ایکس جیسے آؤٹ پٹ فارمیٹس کے خلاف ہے۔

اس خطرے سے دوچار ہونے کے لئے کوڈ کس طرح کام کرتا ہے اس سے متعلق کوڈ اور تفصیلات ڈویلپرز کی پوسٹ میں بیان کی گئی ہیں۔ انھوں نے بتایا ہے کہ وہ اس بارے میں یقین نہیں رکھتے ہیں کہ اس خطرے سے کون سی وائی فائی روٹر متاثر ہوتی ہے اور اس سے متعلقہ رابطوں پر یہ کتنا موثر ہے۔ ان کا ماننا ہے ، اگرچہ ، اس خطرے کا سب سے زیادہ ان تمام 802.11i / p / q / r نیٹ ورکس میں فائدہ اٹھایا جاسکتا ہے جہاں رومنگ کی خصوصیات قابل بنائی گئی ہیں جیسا کہ ان دنوں زیادہ تر راؤٹروں کی بات ہے۔

بدقسمتی سے صارفین کے ل yet ، ابھی تک اس خطرے کے خاتمے کی کوئی تکنیک موجود نہیں ہے۔ یہ کچھ گھنٹوں پہلے سامنے آیا تھا اور کسی بھی راؤٹر مینوفیکچر کے بارے میں کوئی خبر نہیں ہے (یا ظاہر ہے کہ انہوں نے لیا ہے)۔

![رنگ ایپ کام نہیں کررہی [فکسڈ]](https://jf-balio.pt/img/how-tos/48/ring-app-not-working.png)