ایک مشہور ورڈپریس پلگ ان جو دیکھ بھال اور دیکھ بھال کی سرگرمیوں میں ویب سائٹ کے منتظمین کی مدد کرتا ہے ، انتہائی ہے استحصال کا شکار . آسانی سے جوڑ توڑ ، پلگ ان کو مکمل ویب سائٹ غیر فعال پیش کرنے کے لئے استعمال کیا جاسکتا ہے یا حملہ آور ایڈمن مراعات کے ساتھ اسے حاصل کرسکتے ہیں۔ مشہور ورڈپریس پلگ ان میں سکیورٹی کی خرابی کو ’تنقیدی‘ کے طور پر ٹیگ کیا گیا ہے اور یہ ایک اعلی CVSS اسکور کا درجہ رکھتا ہے۔

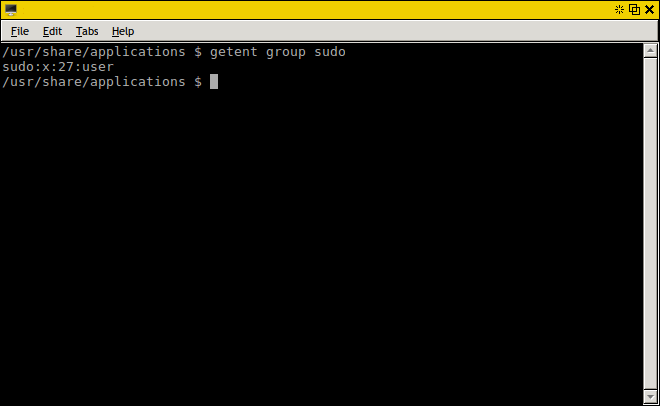

ورڈپریس پلگ ان مجاز منتظمین کی کم سے کم نگرانی کے ساتھ استعمال کیا جاسکتا ہے۔ خطرے سے ڈیٹا بیس کے افعال کو مکمل طور پر غیر محفوظ کردیا جاتا ہے۔ اس کا مطلب ہے کہ کوئی بھی صارف بغیر کسی توثیق کے کسی بھی ڈیٹا بیس جدول کو اپنی مرضی کے مطابق دوبارہ ترتیب دے سکتا ہے۔ شامل کرنے کی ضرورت نہیں ، اس کا مطلب یہ ہے کہ پوسٹس ، تبصرے ، پورے صفحات ، صارفین اور ان کے اپلوڈ کردہ مواد کو سیکنڈوں میں آسانی سے ختم کیا جاسکتا ہے۔

ورڈپریس پلگ ان ‘ڈبلیو پی ڈیٹا بیس کو ری سیٹ کریں’ ویب سائٹ کے قبضہ یا ٹیک ڈاؤن کے لئے آسان استحصال اور ہیرا پھیری کے قابل ہے:

جیسا کہ نام سے ظاہر ہوتا ہے ، WP ڈیٹا بیس ری سیٹ پلگ ان کو ڈیٹا بیس کو دوبارہ ترتیب دینے کے لئے استعمال کیا جاتا ہے۔ ویب سائٹ کے منتظم مکمل یا جزوی ری سیٹ کے درمیان انتخاب کرسکتے ہیں۔ یہاں تک کہ وہ مخصوص میزوں کی بنیاد پر دوبارہ ترتیب دینے کا آرڈر بھی دے سکتے ہیں۔ پلگ ان کا سب سے بڑا فائدہ سہولت ہے۔ پلگ ان معیاری ورڈپریس کی تنصیب کے محنت کش کام سے گریز کرتا ہے۔

ورڈپریس پلگ ان WP ڈیٹا بیس ری سیٹ میں سیکیورٹی کے استحصال کا ایک استحصال پایا گیا ہے جس کا استعمال کمزور ویب سائٹس پر لینے کے لئے کیا جاسکتا ہے۔ کے مطابق # ورلڈ پریس لائبریری ، پلگ ان 80،000 سے زیادہ ویب سائٹس پر فعال ہے۔ آج ہی پلگ ان کو اپ ڈیٹ کریں۔ https://t.co/xrCjyVPvzY

- چوکس ٹیکنولوجی (@ ویجیلنٹ کلائوڈ) 17 جنوری ، 2020

ورڈفینس سیکیورٹی ٹیم ، جس نے خامیاں دور کیں ، اشارہ کیا کہ ڈبلیو پی ڈیٹا بیس ریسیٹ پلگ ان کے اندر دو شدید کمزوریاں 7 جنوری کو پائی گئیں۔ یا تو کمزوریوں میں سے کسی کو بھی مکمل ویب سائٹ کو دوبارہ ترتیب دینے یا اس پر قبضہ کرنے پر مجبور کیا جاسکتا ہے۔

پہلے خطرے کو ٹیگ کیا گیا ہے CVE-2020-7048 اور 9.1 کا CVSS اسکور جاری کیا۔ یہ خامی ڈیٹا بیس کی دوبارہ ترتیب افعال میں موجود ہے۔ بظاہر ، کسی بھی کام کو کسی چیک ، توثیق یا استحقاق کی تصدیق کے ذریعے محفوظ نہیں کیا گیا تھا۔ اس کا مطلب ہے کہ کوئی بھی صارف بغیر کسی توثیق کے ، اپنے مطلوبہ ڈیٹا بیس ٹیبل کو دوبارہ ترتیب دے سکتا ہے۔ صارف کو صرف WP ڈیٹا بیس ری سیٹ پلگ ان کے لئے ایک آسان کال کی درخواست پیش کرنا ہوگی ، اور وہ صفحات ، اشاعتیں ، تبصرے ، صارفین ، اپ لوڈ کردہ مواد اور بہت کچھ کو مؤثر طریقے سے مٹا سکتے ہیں۔

https://t.co/zcP3OPb8N5

- گیک وائر سیکیورٹی (@ گییک وائرس) 17 جنوری ، 2020

سیکیورٹی کی دوسری کمزوری کو ٹیگ کیا گیا ہے CVE-2020-7047 اور 8۔1 کا سی وی ایس ایس اسکور جاری کیا۔ اگرچہ پہلے اسکور سے قدرے کم اسکور ، دوسرا خامی اتنا ہی خطرناک ہے۔ اس حفاظتی نقص سے کسی بھی مصدقہ صارف کو نہ صرف خود کو خدائی سطح کے انتظامی مراعات فراہم کرنے کی اجازت دی گئی بلکہ 'دوسرے تمام صارفین کو بھی ایک آسان درخواست کے ساتھ ٹیبل سے اتار دیں گے۔' حیرت انگیز طور پر ، صارف کی اجازت کی سطح پر کوئی فرق نہیں پڑا۔ اسی کے بارے میں بات کرتے ہوئے ، ورڈفینس کے چلو چیمبرلینڈ نے کہا ،

جب بھی wp_users کی میز کو دوبارہ ترتیب دیا گیا ، اس نے موجودہ صارف لاگ ان صارف کے علاوہ ، کسی بھی منتظمین سمیت ، صارف میز سے تمام صارفین کو گرا دیا۔ درخواست بھیجنے والے صارف کو ایڈمنسٹریٹر کے پاس خود بخود بڑھا دیا جائے گا ، چاہے وہ صرف ایک صارف ہوں۔

https://t.co/tjKkqkNEsR

- گیک وائر سیکیورٹی (@ گییک وائرس) 17 جنوری ، 2020

واحد ایڈمنسٹریٹر کی حیثیت سے ، صارف ایک کمزور ویب سائٹ کو لازمی طور پر ہائی جیک کرسکتا ہے اور مؤثر طریقے سے مواد مینجمنٹ سسٹم (CMS) کا مکمل کنٹرول حاصل کرسکتا ہے۔ سیکیورٹی محققین کے مطابق ، ڈبلیو پی ڈیٹا بیس ریسیٹ پلگ ان کے ڈویلپر کو الرٹ کردیا گیا ہے ، اور کمزوریوں کے لئے ایک پیچ اس ہفتے تعینات کیا جانا تھا۔

ڈبلیو پی ڈیٹا بیس ری سیٹ پلگ ان کا تازہ ترین ورژن ، جس میں پیچ شامل ہیں ، 3.15 ہے۔ سخت حفاظتی خطرہ کے ساتھ ساتھ مستقل ڈیٹا کو ختم کرنے کے زیادہ امکانات کے پیش نظر ، منتظمین کو لازمی طور پر پلگ ان کو اپ ڈیٹ کرنا چاہئے یا اسے مکمل طور پر ختم کرنا ہوگا۔ ماہرین کے مطابق ، تقریبا 80 80،000 ویب سائٹوں میں WP ڈیٹا بیس ری سیٹ پلگ ان انسٹال اور فعال ہے۔ تاہم ، ان ویب سائٹوں میں سے 5 فیصد سے کچھ زیادہ ہی اپ گریڈ کی کارکردگی کا مظاہرہ کرتے دکھائی دیتے ہیں۔

ٹیگز سائبر سیکورٹی ورڈپریس

![[درست کریں] غلطی کا کوڈ 0xc0AA0301 (پیغام غائب)](https://jf-balio.pt/img/how-tos/34/error-code-0xc0aa0301.png)