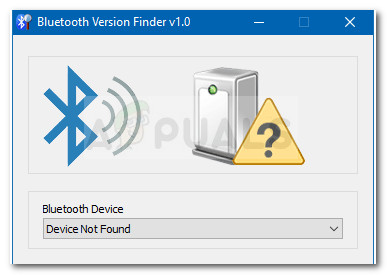

مربوط بلوٹوتھ کی خصوصیت کے بغیر پی سی کی مثال

سے موصولہ ایک رپورٹ کے مطابق ہیکر نیوز سیکیورٹی کے محققین نے بلوٹوتھ چپس میں ایک نئی کمزوری پائی ہے جو لاکھوں صارفین کو دور دراز کے حملوں کے لئے ممکنہ طور پر بے نقاب کر سکتی ہے۔ اس خطرے کو اسرائیلی سیکیورٹی فرم ارمیس کے محققین نے دریافت کیا تھا اور اب اس کی حیثیت سے اس کا نام دیا جاتا ہے خون بہہ رہا ہے .

پہلے خطرے کی نشاندہی کی گئی ہے CVE-2018-16986 اور TI چپس میں موجود ہے CC2640 اور CC2650 . خطرے کا اثر سسکو اور میراکی کے وائی فائی تک رسائی کے مقامات پر پڑتا ہے اور بلوٹوتھ چپس میں کھوج کا فائدہ اٹھاتا ہے۔ خطرے سے حملہ آوروں کو چپ سے زیادہ بوجھ پڑتا ہے جس کی وجہ سے میموری خراب ہوجاتا ہے اور حملہ آور متاثرہ ڈیوائس پر بدنیتی کوڈ چلانے کی اجازت دیتا ہے۔

پہلے ، حملہ آور ایک سے زیادہ سومی بی ایل ای براڈکاسٹ پیغامات بھیجتا ہے ، جس کو اشتہاری پیکٹ کہتے ہیں ، جو نشانہ شدہ آلہ میں کمزور بی ایل ای چپ کی میموری پر محفوظ ہوجائے گا۔

اس کے بعد ، حملہ آور اوور فلو پیکٹ بھیجتا ہے ، جو ایک معیاری ایڈورٹائزنگ پیکٹ ہے جس میں ٹھیک ٹھیک ردوبدل ہوتا ہے - اس کے ہیڈر میں ایک مخصوص سا آف ہونے کے بجائے آن کردیا جاتا ہے۔ اس بٹ کی وجہ سے چپ کو پیکٹ سے معلومات کو واقعی ضرورت سے کہیں زیادہ بڑی جگہ مختص کرنا پڑتی ہے ، جس سے عمل میں اہم میموری کی فراوانی ہوتی ہے۔

دوسری کمزوری کی شناخت CVE-2018-7080 کی حیثیت سے کی گئی ہے ، جو CC2642R2 ، CC2640R2 ، CC2640 ، CC2650 ، CC2540 ، اور CC2541 TI میں رہتا ہے ، اور اروبا کے Wi-Fi تک رسائی نقطہ سیریز 300 کو متاثر کرتا ہے۔ صارف کو اس کے بارے میں جانے بغیر اپ ڈیٹ کریں۔

پہلے سے طے شدہ طور پر ، محفوظ فرم ویئر کی تازہ کاریوں سے نمٹنے کے لئے او اے ڈی کی خصوصیت خود بخود تشکیل نہیں کی جاتی ہے۔ یہ GATT ٹرانزیکشن کے دوران BLE چپ پر چلنے والے فرم ویئر کے ایک سادہ اپڈیٹ میکانزم کی اجازت دیتا ہے۔

ایک حملہ آور ایک کمزور رسائ پوائنٹ پر BLE چپ سے رابطہ قائم کرسکتا ہے اور حملہ آور کے اپنے کوڈ پر مشتمل بدنیتی پر مبنی فرم ویئر اپ لوڈ کرسکتا ہے ، جس سے اس کے آپریٹنگ سسٹم کو مکمل طور پر دوبارہ لکھنا پڑتا ہے ، اور اس طرح اس پر مکمل کنٹرول حاصل ہوتا ہے۔

اچھی خبر یہ ہے کہ تمام خطرات کی اطلاع ارمس نے جون 2018 میں ذمہ دار کمپنیوں کو دی تھی اور تب سے ہی ان کا پیچھا کیا گیا ہے۔ مزید یہ کہ ، سسکو اور اروبا دونوں نے نوٹ کیا کہ ان کے آلات میں بلوٹوتھ ڈیفالٹ کے ساتھ غیر فعال ہے۔ کوئی بھی دکاندار کسی کے بارے میں نہیں جانتا ہے کہ جنگل میں ان صفر دن کی کمزوریوں میں سے کسی کا فعال طور پر استحصال کیا گیا ہے۔

ٹیگز بلوٹوتھ سیکیورٹی کے کمزوری