سپیکٹر اوپس ٹیم ، اسٹیو بوروش

سپیکٹر اوپس ٹیم سائٹ کی ایک حالیہ بلاگ پوسٹ میں توسیع کی گئی ہے کہ کس طرح کریکرز فرضی طور پر بدنیتی پر مبنی .ACCDE فائلیں پیدا کرسکتے ہیں اور ان لوگوں پر فشینگ ویکٹر کے طور پر استعمال کرتے ہیں جنہوں نے مائیکروسافٹ ایکسیس ڈیٹا بیس انسٹال کیا ہے۔ مزید اہم بات ، اگرچہ ، اس نے زور دیا کہ مائیکروسافٹ ایکسیس میکرو (ایم اے ایم) شارٹ کٹس کو ممکنہ طور پر ایک حملہ ویکٹر کے طور پر بھی استعمال کیا جاسکتا ہے۔

یہ فائلیں ایک رس طومار سے براہ راست جڑتی ہیں ، اور وہ آفس 97 کے دور میں پچھلے دن سے ہیں۔ سیکیورٹی کے ماہر اسٹیو بوروش نے مظاہرہ کیا کہ ان شارٹ کٹ میں سے کسی میں کچھ بھی شامل کیا جاسکتا ہے۔ JScript فائلوں سے NET اسمبلی کو لوڈ کرنے والے پے بوجھ کے ذریعہ یہ ایک آسان میکرو اپ سے پہلوان چلاتا ہے۔

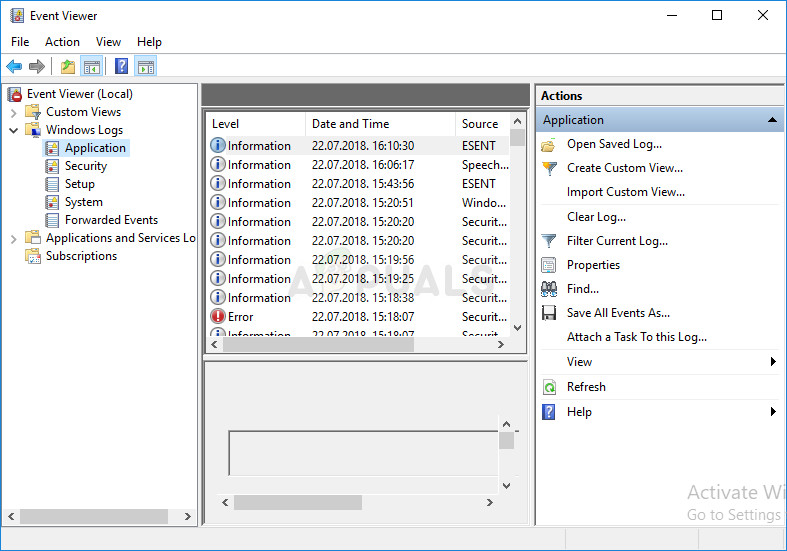

ایک میکرو میں فنکشن کال شامل کرکے جہاں دوسروں نے سبروٹائن بھی شامل کرلی ہو ، بوروش صوابدیدی کوڈ پر عمل درآمد کرنے پر مجبور ہوگیا۔ اس نے چلانے کے لئے کوڈ منتخب کرنے کے لئے صرف ڈراپ ڈاؤن باکس کا استعمال کیا اور میکرو فنکشن کو منتخب کیا۔

آٹوکسیک اختیارات دستاویزات کے کھلتے ہی میکرو کو چلانے کی اجازت دیتے ہیں ، لہذا اس سے صارف سے اجازت لینے کی ضرورت نہیں ہے۔ اس کے بعد بوروش نے ڈیٹا بیس کا ایک قابل عمل ورژن تخلیق کرنے کے لئے رسائی میں 'میک اے سی سی ڈی ای' کا استعمال کیا ، جس کا مطلب تھا کہ صارف چاہے چاہے اس کوڈ کا آڈٹ نہیں کرسکیں۔

اگرچہ اس قسم کی فائل کو بطور ای میل ملحق بھیجا جاسکتا ہے ، لیکن بوروش کو ایسا واحد ایم اے ایم شارٹ کٹ بنانا زیادہ مؤثر معلوم ہوا جو دور سے ACCDE آٹیکسیک ڈیٹا بیس سے منسلک ہوتا ہے تاکہ وہ اسے انٹرنیٹ پر چلا سکے۔

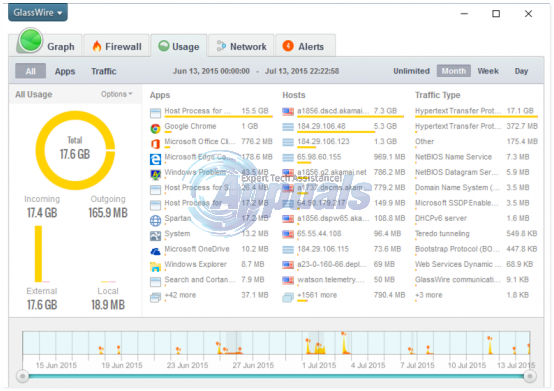

شارٹ کٹ بنانے کے لئے میکرو کو ڈیسک ٹاپ پر گھسیٹنے کے بعد ، اسے ایک فائل کے ساتھ چھوڑ دیا گیا جس میں اس میں زیادہ گوشت نہیں تھا۔ تاہم ، شارٹ کٹ میں ڈیٹا بیس پاتھ متغیر کو تبدیل کرنے سے اسے ریموٹ سرور سے رابطہ قائم کرنے اور اے سی سی ڈی ای فائل کو بازیافت کرنے کی آزادی ملی۔ ایک بار پھر ، یہ صارف کی اجازت کے بغیر کیا جاسکتا ہے۔ ان مشینوں پر جو پورٹ 445 کھولی ہیں ، یہ HTTP کے بجائے ایس ایم بی کے ساتھ بھی کیا جاسکتا ہے۔

آؤٹ لک نے ایم اے ایم فائلوں کو بطور ڈیفالٹ بلاک کردیا ہے ، لہذا بوروش نے دعوی کیا کہ کریکر کسی بے ہودہ ای میل میں فشنگ لنک کی میزبانی کرسکتا ہے اور صارف کو فاصلے سے بازیافت کرنے کیلئے سوشل انجینئرنگ کا استعمال کرسکتا ہے۔

ایک بار جب وہ فائل کھولتے ہیں تو ونڈوز انھیں حفاظتی انتباہ کے ساتھ اشارہ نہیں کرتا ہے اس طرح اس کوڈ پر عمل درآمد ہونے دیتا ہے۔ اس میں نیٹ ورک کی کچھ انتباہات ہوسکتی ہیں ، لیکن بہت سارے صارفین شاید ان کو نظر انداز کردیں۔

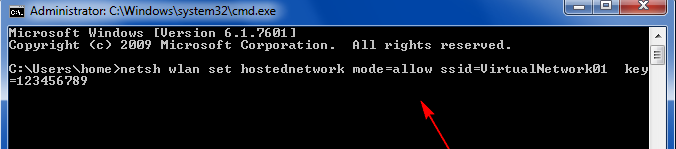

اگرچہ یہ دراڑ آسانی سے انجام دینے میں آسانی سے نظر آتی ہے ، لیکن تخفیف بھی دھوکہ دہی سے آسان ہے۔ بوروش محض درج ذیل رجسٹری کی کلید طے کرکے انٹرنیٹ سے میکرو عملدرآمد کو روکنے میں کامیاب تھا:

کمپیوٹر HKEY_CURRENT_USER سافٹ ویئر مائیکروسافٹ آفس 16.0 رسائی سیکیورٹی blockcontentexecutionfrominternet = 1

تاہم ، متعدد آفس مصنوعات رکھنے والے صارفین کو ، ہر ایک کے ل separate الگ الگ رجسٹری کلیدی اندراجات شامل کرنا ہوں گی۔

ٹیگز ونڈوز سیکیورٹی![رنگ ایپ کام نہیں کررہی [فکسڈ]](https://jf-balio.pt/img/how-tos/48/ring-app-not-working.png)