اوریکل ورچوئل باکس

ورچوئل بوکس میں ایک صفر دن کی عدم استحکام کا انکشاف ایک آزاد خطرے کے محقق اور استحصال کرنے والے ڈویلپر سیرگی زیلینیوک نے سرعام انکشاف کیا۔ ورچوئل بوکس ایک مشہور اوپن سورس ورچوئلائزیشن سافٹ ویئر ہے جسے اوریکل نے تیار کیا ہے۔ اس نے حال ہی میں دریافت کیا خطرے سے بدنیتی پر مبنی پروگرام کو ورچوئل مشین سے فرار ہونے اور پھر میزبان مشین کے OS پر کوڈ پر عمل درآمد کرنے کی اجازت مل سکتی ہے۔

تکنیکی تفصیلات

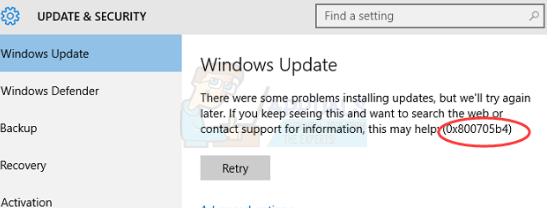

جب یہ نیٹ (نیٹ ورک ایڈریس ٹرانسلیشن) سیٹ نیٹ ورک وضع ہے تو یہ خطرہ میموری بدعنوانی کے مسائل اور اثرات انٹیل پی آر او 1000 ایم ٹی ڈیسک ٹاپ نیٹ ورک کارڈ (E1000) کی وجہ سے پیدا ہوتا ہے۔

مسئلہ OS OS سے آزاد رہتا ہے جو میزبان اور ورچوئل مشینیں استعمال کررہی ہے کیونکہ یہ مشترکہ کوڈ بیس میں رہتا ہے۔

اس خطرے کی تکنیکی وضاحت کے مطابق گٹ ہب ، کمزوری ورچوئل بوکس کے تمام موجودہ ورژن کو متاثر کرتی ہے اور ورچوئل مشین (VM) ڈیفالٹ ترتیب پر موجود ہے۔ خطرے کی وجہ سے بدنیتی پر مبنی پروگرام یا کسی حملہ آور کو مہمان OS میں ایڈمنسٹریٹر رائٹس یا روٹ والے میزبان آپریٹنگ سسٹم کے اطلاق پرت میں صوابدیدی کوڈ پر عمل درآمد اور فرار ہونے کی اجازت دیتا ہے۔ یہ کم سے کم مراعات کے حامل صارف پروگراموں کے اکثریت سے کوڈ چلانے کے لئے استعمال ہوتا ہے۔ زیلینیوک نے کہا ، 'E1000 میں یہ خطرے کا سامنا کرنا پڑتا ہے کہ حملہ آور مہمان میں جڑ / ایڈمنسٹریٹر کے استحقاق کے حامل حملہ آور کو کسی میزبان کی انگوٹی پر فرار ہونے کی اجازت دیتا ہے۔ پھر حملہ آور موجودہ تراکیب کا استعمال استحقاق کو بڑھانے کے لئے 0 کے ذریعے / dev / vboxdrv پر استعمال کرسکتا ہے۔' ویمیو پر حملے کا ایک ویڈیو مظاہرہ بھی جاری کیا گیا ہے۔

ممکنہ حل

اس کمزوری کے ل yet ابھی کوئی سیکیورٹی پیچ دستیاب نہیں ہے۔ زیلینیوک کے مطابق ، اس کا استحصال مکمل طور پر قابل اعتماد ہے جس نے اوبنٹو ورژن 16.04 اور 18.04 × 86-46 مہمانوں پر جانچ کرنے کے بعد اس کا نتیجہ اخذ کیا۔ تاہم ، وہ یہ بھی سوچتا ہے کہ یہ استحصال ونڈوز پلیٹ فارم کے خلاف بھی کام کرتا ہے۔

اگرچہ اس کے ذریعہ فراہم کردہ استحصال کو عملی جامہ پہنانا مشکل ہے ، لیکن ان کی فراہم کردہ مندرجہ ذیل وضاحت ان لوگوں کی مدد کر سکتی ہے جو شاید اس کو کام کرنا چاہتے ہیں:

'استحصال ایک مہمان OS میں لوڈ کرنے کے لئے لینکس کرنل ماڈیول (LKM) ہے۔ ونڈوز کے معاملے میں ڈرائیور کی ضرورت ہوگی جس میں ایل کے ایم سے محض ابتدائی لپیٹنا اور دانا API کال کے ذریعہ فرق ہو۔

دونوں OS میں ڈرائیور کو لوڈ کرنے کے لئے بلند مراعات کی ضرورت ہے۔ یہ عام ہے اور ناقابل تسخیر رکاوٹ نہیں سمجھا جاتا ہے۔ Pwn2Own مقابلے دیکھیں جہاں محقق زنجیروں کا استحصال کرتے ہیں: مہمان OS میں ایک براؤزر نے بدنیتی پر مبنی ویب سائٹ کھولی ہے ، مکمل انگوٹی 3 تک رسائی حاصل کرنے کے لئے براؤزر کے سینڈ باکس سے فرار حاصل کیا گیا ہے ، آپریٹنگ سسٹم کا کمزور استحصال استعمال کیا جاسکتا ہے تاکہ 0 بجنے کا راستہ ہموار کیا جاسکے۔ جہاں آپ کو مہمان OS سے کسی ہائپرائزر پر حملہ کرنے کی ضرورت ہے۔ انتہائی طاقتور ہائپرائزر کی کمزوریوں کو یقینی طور پر یقینی بنانے کے لئے ہیں جن کا فائدہ مہمان کی انگوٹی 3 سے لیا جاسکتا ہے۔ وہاں ورچوئل بوکس میں بھی ایسا کوڈ موجود ہے جو مہمانوں کی جڑ کے استحقاق کے بغیر قابل رسا ہے ، اور اس کا زیادہ تر ابھی تک آڈٹ نہیں ہوا ہے۔

استحصال 100 reliable قابل اعتماد ہے۔ اس کا مطلب یہ ہے کہ یہ یا تو ہمیشہ کام کرتا ہے یا کبھی مماثل بائنری یا کسی اور وجہ سے ، زیادہ ٹھیک ٹھیک وجوہات کی بنا پر جس سے میں نے اکاؤنٹ نہیں لیا۔ یہ کم از کم اوبنٹو 16.04 اور 18.04 x86_64 مہمانوں پر پہلے سے طے شدہ ترتیب والے کام کرتا ہے۔

زیلینیوک نے اس خطرے کی تازہ ترین دریافت کے ساتھ عوامی سطح پر جانے کا فیصلہ کیا کیونکہ وہ 'انفوزیک کی معاصر حالت ، خاص طور پر سیکیورٹی تحقیق اور مسئلے سے متعلق فضلات' سے متصادم تھے ، جس کا انھیں گذشتہ سال ذمہ داری کے ساتھ ورچوئل باکس میں غلطی کی اطلاع ملی تھی۔ اوریکل انہوں نے خطرہ کی رہائی کے طریقہ کار کی مارکیٹنگ کرنے اور سیکیورٹی کے محققین کے ذریعہ جس طرح ہر سال کانفرنسوں میں ان کو اجاگر کیا جاتا ہے اس پر بھی برہمی کا اظہار کیا۔

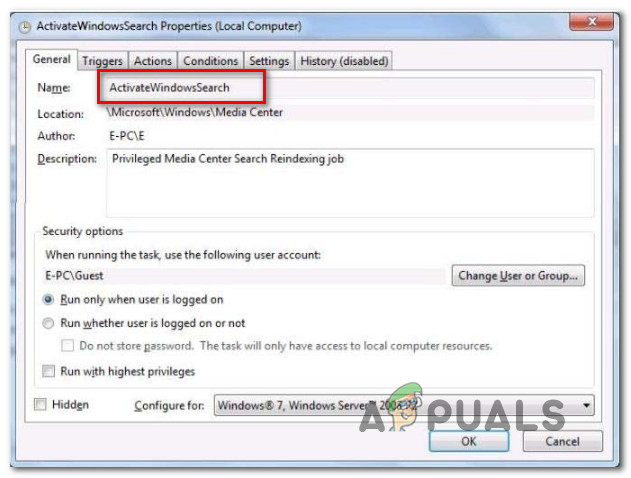

اگرچہ اس خطرے سے دوچار ہونے کے لئے ابھی تک کوئی سیکیورٹی پیچ دستیاب نہیں ہے ، صارف اپنے نیٹ ورک کارڈ کو ورچوئل مشینوں سے پیرا ورچوئلائزڈ نیٹ ورک یا پی سی نیٹ میں تبدیل کرکے اپنے آپ کو اس سے بچا سکتے ہیں۔