یونیورسل میڈیا سرور۔ کارڈ کٹنگ

ایکس آؤٹ آف بینڈ ایکس ایم ایل بیرونی ہستی پروسیسنگ کمزوری کا پتہ چلا ہے کرس موبرلی یونیورسل میڈیا سرور کے ورژن 7.1.0 کے XML تجزیہ انجن میں۔ خطرہ ، محفوظ لیبل الاٹ کیا گیا CVE-2018-13416 ، سادہ سروس ڈسکوری پروٹوکول (SSDP) اور یونیورسل پلگ اینڈ پلے (UPnP) کی خدمت پر اثر انداز ہوتا ہے۔

یونیورسل میڈیا سرور ایک مفت خدمت ہے جو DLNA- قابل آلات سے آڈیو ، ویڈیو ، اور منظر کشی کو جوڑتی ہے۔ یہ سونی پلے اسٹیشن 3 اور 4 ، مائیکروسافٹ کے ایکس بکس 360 اور ون ، اور مختلف قسم کے اسمارٹ فونز ، سمارٹ ٹیلی ویژنز ، سمارٹ ڈسپلے اور سمارٹ ملٹی میڈیا پلیئرز کے ساتھ بہتر کام کرتا ہے۔

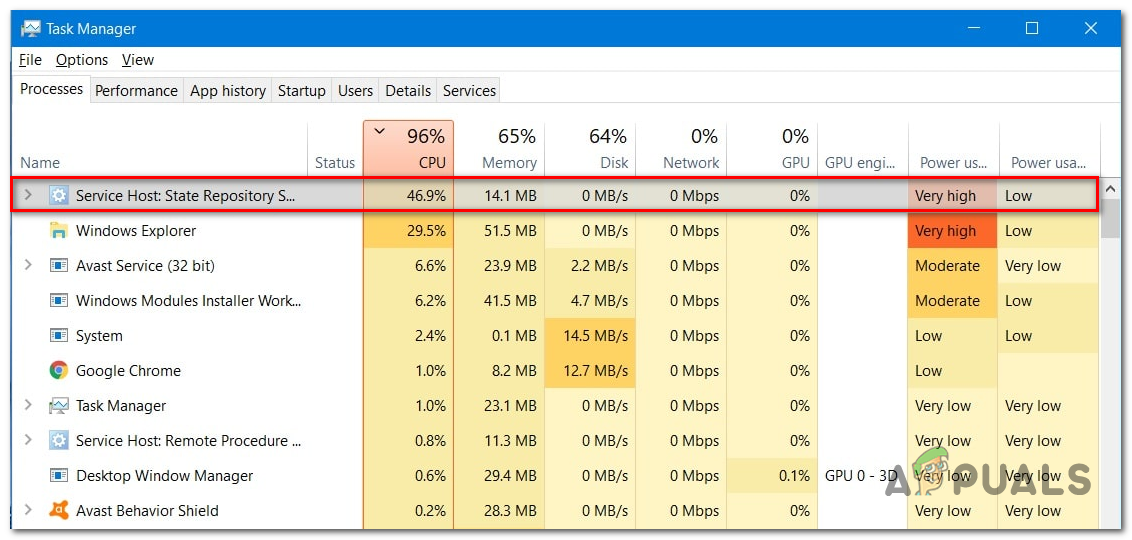

کمزوری ایک ہی LAN پر غیر تصدیق شدہ حملہ آور کو اسی اجازت کے ساتھ سسٹم پر فائلوں تک رسائی حاصل کرنے کی اجازت دیتی ہے جیسے مجاز صارف جو یونیورسل میڈیا سرور کی خدمت چلا رہا ہے۔ حملہ آور نیٹ این ٹی ایل ایم سیکیورٹی پروٹوکول کو بے نقاب کرنے والی معلومات میں ہیرا پھیری کرنے کے ل Server سرور میسج بلاک (ایس ایم بی) کنیکشن کا استعمال کرنے میں بھی اہل ہے جسے واضح متن میں تبدیل کیا جاسکتا ہے۔ اس کا استعمال صارف کے پاس ورڈ اور دیگر اسناد کو چوری کرنے میں آسانی سے ہوسکتا ہے۔ اسی میکانزم کا استعمال کرتے ہوئے ، حملہ آور نیٹ این ٹی ایل ایم سیکیورٹی پروٹوکول کو چیلینج یا اس کا جواب دے کر دور سے ونڈوز ڈیوائسز پر کمانڈز پر عمل پیرا ہوسکتا ہے۔

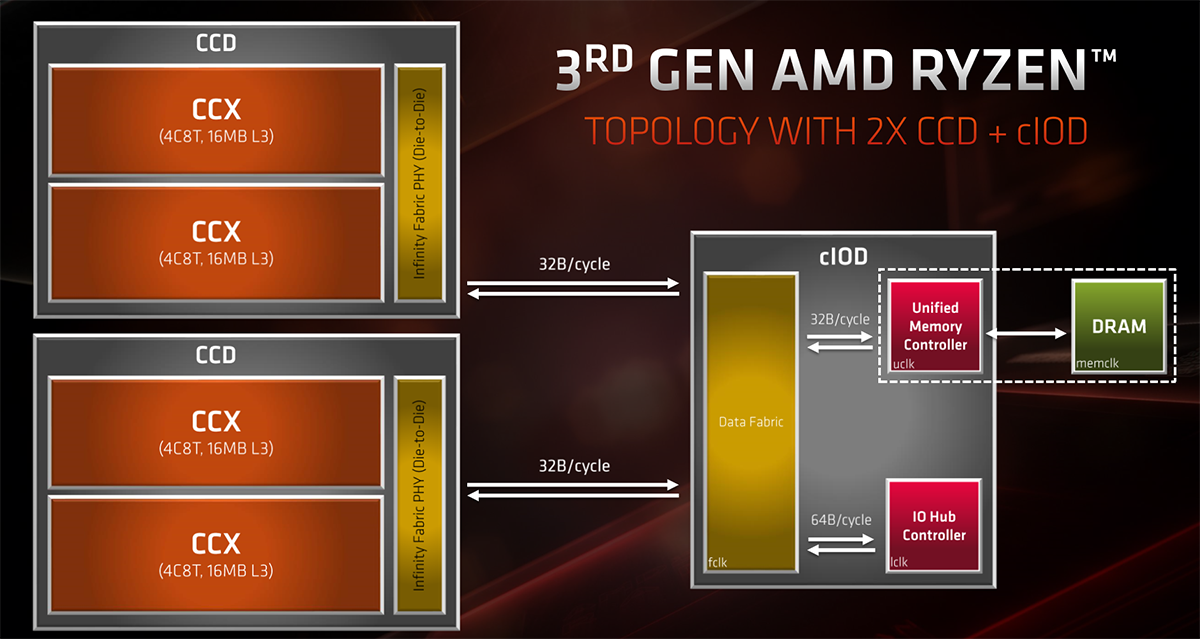

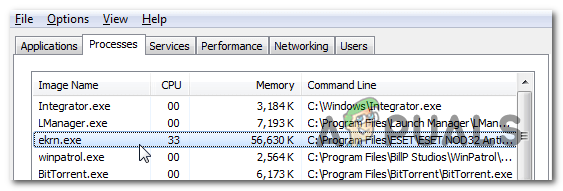

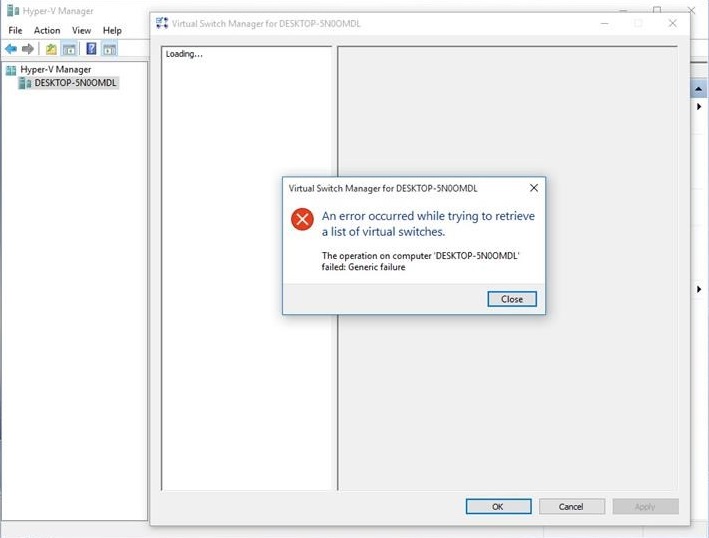

ایس ایس ڈی پی سروس UPNP آلات کی دریافت اور جوڑی کے لئے پورٹ 1900 پر 239.255.255.250 پر UDP ملٹی کاسٹ بھیجتی ہے۔ ایک بار جب یہ تعلق قائم ہوجاتا ہے ، تو آلہ آلہ وضاحت کرنے والی XML فائل کے لئے ایک ایسی جگہ واپس بھیج دیتا ہے جس میں مشترکہ آلہ کے بارے میں مزید معلومات ہوں۔ پھر UMS اس XML فائل سے HTTP پر رابطہ قائم کرنے کے لئے معلومات کا استعمال کرتا ہے۔ اس میں عدم استحکام اس وقت سامنے آجاتا ہے جب حملہ آور اپنی مطلوبہ جگہ پر XML فائلیں تخلیق کرتے ہیں ، جس سے وہ UMS کے سلوک اور اس سلسلے میں اس کے مواصلات میں ہیرا پھیری کرسکتے ہیں۔ چونکہ UMS تعینات XML فائل کی تجزیہ کرتا ہے ، یہ متغیر mb smbServer پر ایس ایم بی تک رسائی حاصل کرتا ہے ، اور حملہ آور کو اس چینل کو مطلوبہ نیٹ نیٹ ٹی ایل ایم سیکیورٹی پروٹوکول کو چیلنج کرنے یا اس کا جواب دینے کے لئے استعمال کرنے کی اجازت دیتا ہے۔

اس خطرے سے جو خطرہ لاحق ہے وہ ہے کہ استحصال کی اعلی سطح پر انتہائی کم سے کم اور ریموٹ کمانڈ پر عمل درآمد میں حساس معلومات کا سمجھوتہ۔ یہ ونڈوز 10 آلات پر یونیورسل میڈیا سرور کے ورژن 7.1.0 کو متاثر کرنے کے لئے پایا گیا ہے۔ یہ بھی شبہ ہے کہ UMS کے پہلے ورژن اسی مسئلے کا شکار ہیں لیکن ابھی تک اس کے لئے صرف 7.1.0 ورژن کا تجربہ کیا گیا ہے۔

اس خطرے کا سب سے بنیادی استحصال ضروری ہے کہ حملہ آور نے مندرجہ ذیل پڑھنے کے لئے XML فائل سیٹ کی۔ یہ حملہ آور کو نیٹ این ٹی ایل ایم سیکیورٹی پروٹوکول تک رسائی فراہم کرتا ہے ، جس سے کسی ایک سمجھوتہ والے اکاؤنٹ کی بنیاد پر نیٹ ورک کے ذریعے پس منظر کی حرکت کی جاسکتی ہے۔

& xxe؛ & xxe-url؛ 1 0اگر حملہ آور خطرے سے دوچار ہو تو اس پر عملدرآمد کروائے بری ایس ایس ڈی پی میزبان کا آلہ ہے اور اسی ڈیوائس پر نیٹ کیٹ سننے والا یا امپیکٹ لانچ کرے گا ، حملہ آور آلہ کے ایس ایم بی مواصلات میں ہیرا پھیری کر سکے گا اور واضح متن میں ڈیٹا ، پاس ورڈ اور معلومات نکال سکتا ہے۔ ایک حملہ آور مندرجہ ذیل پڑھنے کے ل Dev ڈیوائس ڈسکرپٹر XML فائل کو ترتیب دے کر متاثرہ شخص کے کمپیوٹر سے فائلوں سے مکمل سنگل لائن معلومات حاصل کرسکتا ہے:

&بھیجیں؛اس سے نظام کو ایک اور ڈیٹا ڈاٹ ڈی ڈی فائل کو جمع کرنے کے لئے واپس جانے کا اشارہ ملتا ہے جسے حملہ آور پڑھنے کے لئے ترتیب دے سکتا ہے۔

٪ سب؛ان دو فائلوں کو جوڑ توڑ کر ، حملہ آور متاثرہ شخص کے کمپیوٹر پر فائلوں سے سنگل لائن کی معلومات حاصل کرسکتا ہے ، یہ بتاتے ہوئے کہ حملہ آور کسی مخصوص جگہ کو دیکھنے کے لئے کمانڈ ترتیب دیتا ہے۔

UMS کو اس کی دریافت کے چند ہی گھنٹوں میں اس خطرے سے آگاہ کیا گیا تھا اور کمپنی کو آگاہ کیا گیا ہے کہ وہ حفاظتی مسئلے کو حل کرنے کے لئے پیچ پر کام کر رہے ہیں۔