گوگل اینڈروئیڈ

موبائل آلات کے لئے ایک نیا تاوان کا سامان آن لائن منظر عام پر آگیا ہے۔ ڈیجیٹل وائرس کی تغیر پذیر اور ارتقا پذیر گوگل کے اینڈرائڈ آپریٹنگ سسٹم میں چلنے والے اسمارٹ فونز کو نشانہ بناتا ہے۔ میلویئر آسان لیکن چالاکی سے چھپے ہوئے ایس ایم ایس پیغام کے ذریعے اندراج حاصل کرنے کی کوشش کرتا ہے اور پھر موبائل فون کے اندرونی سسٹم کے اندر گہرائی میں کھودتا ہے۔ تنقیدی اور حساس یرغمال بنائے رکھنے کے علاوہ ، نیا کیڑا جارحانہ انداز میں اسمارٹ فون کے مواصلات کے پلیٹ فارم کے ذریعے دوسرے متاثرین تک پھیلانے کی کوشش کرتا ہے۔ رینسم ویئر کا نیا کنبہ گوگل کے اینڈروئیڈ او ایس میں ایک اہم لیکن سنگ میل کے بارے میں نشان زد کرتا ہے جسے ہدف سائبر حملوں سے نسبتا safe محفوظ سمجھا جارہا تھا۔

سائبر سیکیورٹی کے پیشہ ور افراد نے مشہور اینٹی وائرس ، فائروال اور دیگر ڈیجیٹل پروٹیکشن ٹولز ڈویلپر ای ایس ای ٹی کے لئے کام کر رہے ہیں ، نے گوگل کے اینڈروئیڈ موبائل آپریٹنگ سسٹم پر حملہ کرنے کے لئے ڈیزائن کیا گیا ایک نیا کنبہ برآمد کیا۔ محققین نے بتایا کہ ڈیجیٹل ٹروجن گھوڑا ایس ایم ایس میسجنگ کو پھیلانے کے لئے استعمال کرتا ہے۔ ای ایس ای ٹی کے محققین نے نئے میلویئر کو اینڈرائیڈ / فائل کوڈر ڈاٹ سی کے نام سے تعبیر کیا ہے ، اور اس کی بڑھتی ہوئی سرگرمی دیکھی ہے۔ اتفاقی طور پر ، یہ تاثرات بالکل نئے نظر آتے ہیں ، لیکن اس سے نئے Android میل ویئر کی کھوج میں دو سال کی کمی کا خاتمہ ہوتا ہے۔ سیدھے الفاظ میں ، ایسا لگتا ہے کہ ہیکرز اسمارٹ فون آپریٹنگ سسٹم کو نشانہ بنانے میں نئی دلچسپی لیتے ہیں۔ بس آج ہم نے متعدد پر اطلاع دی ایپل آئی فون iOS آپریٹنگ سسٹم کے اندر پائے جانے والے حفاظتی خطرات 'زیرو انٹرایکشن' .

فائل کوڈر جولائی 2019 سے فعال ہے لیکن ہوشیار سوشل انجینئرنگ کے ذریعہ تیزی اور جارحانہ طور پر پھیل رہا ہے

سلوواکیائی اینٹی وائرس اور سائبرسیکیوریٹی کمپنی کے مطابق ، جنگل میں حال ہی میں فائل کوڈر دیکھنے میں آیا ہے۔ ای ایس ای ٹی کے محققین کا دعویٰ ہے کہ انہوں نے 12 جولائی ، 2019 سے رینسم ویئر کو فعال طور پر پھیلتے ہوئے دیکھا ہے۔ سیدھے الفاظ میں ، ایسا لگتا ہے کہ یہ میلویئر ایک ماہ قبل بھی کم منظر عام پر آیا ہے ، لیکن اس کا اثر ہر دن بڑھتا ہی جاسکتا ہے۔

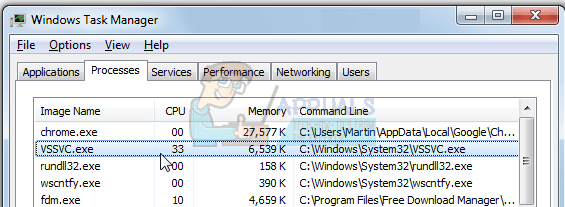

وائرس خاص طور پر دلچسپ ہے کیوں کہ گوگل کے اینڈرائڈ آپریٹنگ سسٹم پر حملے تقریبا about دو سالوں سے مسلسل کم ہورہے ہیں۔ اس سے یہ عام فہم پیدا ہوا کہ اینڈرائڈ زیادہ تر وائرس سے محفوظ تھا یا یہ کہ ہیکرز خاص طور پر اسمارٹ فونز کے پیچھے نہیں جا رہے تھے اور اس کے بجائے ڈیسک ٹاپ کمپیوٹرز یا دوسرے ہارڈ ویئر اور الیکٹرانکس کو نشانہ بناتے ہیں۔ اسمارٹ فونز کافی ذاتی ڈیوائسز ہیں لہذا کمپنیوں اور تنظیموں میں استعمال ہونے والے آلات کے مقابلے میں انھیں محدود ممکنہ اہداف کے طور پر سمجھا جاسکتا ہے۔ اتنی بڑی ترتیبات میں پی سی یا الیکٹرانک آلات کو نشانہ بنانے کے متعدد ممکنہ فوائد ہیں کیونکہ سمجھوتہ کرنے والی مشین کئی دیگر آلات سے سمجھوتہ کرنے کا تیز طریقہ پیش کر سکتی ہے۔ پھر حساس معلومات کو منتخب کرنے کے لئے معلومات کا تجزیہ کرنے کی بات ہے۔ اتفاقی طور پر ، ہیکنگ کے متعدد گروپ موجود ہیں بڑے پیمانے پر جاسوسی کے حملوں کے لئے مبنی .

سیکیورٹی الرٹ: اینڈروئیڈ رینسم ویئر فائلکوڈر تناؤ ابھرا: اینڈروئیڈ پر رینسم ویئر کا ایک نیا تناؤ سامنے آیا # موبائل آلات یہ ان لوگوں کو نشانہ بناتا ہے جو آپریٹنگ سسٹم اینڈروئیڈ 5.1 اور اس سے زیادہ چل رہے ہیں۔ اس اینڈرائیڈ رینسم ویئر اسٹرین کو… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- اکیوا حل (@ آکیواسولوشنز) 30 جولائی ، 2019

دوسری طرف ، نئے تاوان کا سامان محض لوڈ ، اتارنا Android اسمارٹ فون کے مالک کو ذاتی معلومات تک رسائی سے روکنے کی کوشش کرتا ہے۔ اس بات کا کوئی اشارہ نہیں ہے کہ مالویئر ذاتی معلومات کو حساس یا حساس معلومات کو لیک کرنے یا چوری کرنے کی کوشش کرتا ہے یا کیلوگرز یا ایکٹیویٹی ٹریکرس جیسے مالی اعداد و شمار تک رسائی حاصل کرنے کی کوشش کرتا ہے۔

گوگل کو Android آپریٹنگ سسٹم میں فائل کوڈر رینسم ویئر کیسے پھیلتا ہے؟

محققین نے فائل کوڈر رینسم ویئر کو Android میسجنگ یا ایس ایم ایس سسٹم کے ذریعہ پھیلا ہوا دریافت کیا ہے ، لیکن اس کا نقطہ نظر کہیں اور ہے۔ ایسا لگتا ہے کہ وائرس آن لائن فورمز میں بدنیتی پر مبنی خطوط کے ذریعے رڈڈیٹ اور اینڈروئیڈ ڈویلپر میسجنگ بورڈ ایکس ڈی اے ڈویلپرز کے ذریعے لانچ کر رہا ہے۔ ای ایس ای ٹی نے بدنیتی پر مبنی پوسٹوں کی نشاندہی کرنے کے بعد ، ایکس ڈی اے ڈویلپرز نے فوری کارروائی کی اور مشتبہ میڈیا کو نیچے لے لیا ، لیکن ریڈڈیٹ پر اشاعت کے وقت قابل اعتراض مواد ابھی بھی موجود تھا۔

ای ایس ای ٹی کے ذریعہ پائی جانے والی بیشتر بدنیتی انگیز پوسٹیں اور تبصرے متاثرین کو میلویئر ڈاؤن لوڈ کرنے کی طرف راغب کرنے کی کوشش کرتے ہیں۔ عام طور پر فحش مواد سے وابستہ مواد کی نقل کرکے وائرس متاثرہ شخص کو کھینچتا ہے۔ کچھ معاملات میں محققین نے کچھ تکنیکی موضوعات کو بھی بیت کے طور پر استعمال ہونے کا مشاہدہ کیا۔ اگرچہ زیادہ تر معاملات میں ، حملہ آوروں میں بدنیتی ایپس کی طرف اشارہ کرنے والے روابط یا کیو آر کوڈ شامل تھے۔

اس تک رسائی حاصل کرنے سے پہلے فوری پتہ لگانے سے بچنے کے ل’s ، میلویئر کے لنکس بٹ لائی لنکس کے طور پر نقاب پوش ہیں۔ ماضی میں اس طرح کے متعدد لنک مختصر کرنے والی سائٹوں کا استعمال غیرمستحکم انٹرنیٹ صارفین کو بدنیتی پر مبنی ویب سائٹوں تک پہنچانے ، فشنگ کرنے اور دیگر سائبر حملوں کے لئے کیا گیا ہے۔

ہیکرز اپنے رابطوں پر ایس ایم ایس کے ذریعہ اینڈروئیڈ رینسم ویئر پھیلاتے ہیں اور اپنی ڈیوائس فائلوں کو انکرپٹ کرتے ہیں: اینڈروئیڈ / فائل کوڈر ڈب نامی اینڈروئیڈ رینسم ویئر کا ایک نیا کنبہ مختلف آن لائن فورم تقسیم کرتا ہے اور مزید کے ساتھ ایس ایم ایس پر متاثرہ افراد سے رابطہ کی فہرست کا استعمال کرتا ہے… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- شاہ شیخ (@ شاہ_شیخ) 30 جولائی ، 2019

ایک بار جب فائل کوڈر آئنس ویئر نے اپنے آپ کو متاثرہ Android کے موبائل آلہ میں مضبوطی سے لگادیا ہے ، تو وہ فوری طور پر صارف کی معلومات کو لاک کرنا شروع نہیں کرتا ہے۔ اس کے بجائے ، میلویئر سب سے پہلے Android سسٹم کے رابطوں پر چھاپے مارتا ہے۔ محققین نے فائل کوڈر رینسم ویئر کے کچھ دلچسپ لیکن پریشان کن جارحانہ سلوک کا مشاہدہ کیا۔ بنیادی طور پر ، میلویئر تیزی سے لیکن پوری طرح سے خود کو پھیلانے کے لئے متاثرہ شخص کی رابطے کی فہرست سے الگ ہوجاتا ہے۔

میلویئر Android موبائل ڈیوائس کی رابطے کی فہرست میں ہر اندراج پر احتیاط سے الفاظ میں آٹو تیار شدہ ٹیکسٹ پیغام بھیجنے کی کوشش کرتا ہے۔ ممکن ہے کہ متاثرین کے امکانات کو فروغ دینے کے لrans فائل کوڈروس وائرس پر کلک کرنے اور ڈاؤن لوڈ کرنے کے لئے ایک دلچسپ چال متعین کی جائے۔ داغدار متن والے پیغام کے اندر موجود لنک کو بطور ایپ مشتہر کیا گیا ہے۔ مزید اہم بات یہ ہے کہ ، میلویئر اس بات کو یقینی بناتا ہے کہ اس پیغام میں ممکنہ متاثرہ شخص کی پروفائل فوٹو موجود ہو۔ مزید یہ کہ متاثرہ شخص پہلے ہی استعمال کررہی ایپ کے اندر فوٹو احتیاط سے رکھتا ہے۔ حقیقت میں ، یہ بدنیتی پر مبنی جعلی ایپ ہے جو رینسم ویئر کی مدد سے ہے۔

اس سے بھی زیادہ اہم بات یہ ہے کہ فائل کوڈر رینسم ویئر کو بہزبانی ہونے کے لئے کوڈڈ کیا گیا ہے۔ دوسرے الفاظ میں ، متاثرہ ڈیوائس کی زبان کی ترتیب پر منحصر ہے ، پیغامات زبان کے 42 possible ممکنہ ورژن میں سے ایک میں بھیجا جاسکتا ہے۔ میلویئر رابطے کا نام خود بخود میسج میں داخل کرتا ہے ، تاکہ سمجھی جانے والی صداقت کو بڑھا سکے۔

فائل کوڈر رینسم ویئر کیسے متاثر اور کام کرتا ہے؟

میلویئر نے جو لنکس تیار کیے ہیں ان میں عام طور پر ایک ایپ ہوتی ہے جو متاثرین کو راغب کرنے کی کوشش کرتی ہے۔ جعلی ایپ کا اصل مقصد انتہائی پس منظر میں چل رہا ہے۔ اس ایپ میں ہارڈ کوڈڈ کمانڈ اینڈ کنٹرول (سی 2) کی ترتیبات کے ساتھ ساتھ بٹ کوائن والیٹ کے پتے بھی موجود ہیں ، اس کے ماخذ کوڈ میں۔ حملہ آوروں نے مقبول آن لائن نوٹ شیئرنگ پلیٹ فارم پیسٹین کا بھی استعمال کیا ہے ، لیکن یہ صرف متحرک بازیافت اور ممکنہ طور پر مزید انفیکشن پوائنٹس کی راہ میں کام کرتا ہے۔

جب فائل کوڈر آئنس ویئر نے کامیابی سے داغے ہوئے ایس ایم ایس کو بیچوں میں بھیج دیا اور کام مکمل کرلیا ، تو اس سے متاثرہ ڈیوائس کو اسکین کیا جاتا ہے تاکہ وہ اسٹوریج کی تمام فائلوں کو تلاش کرے اور ان میں سے زیادہ تر کو خفیہ کیا جائے۔ ای ایس ای ٹی کے محققین نے دریافت کیا ہے کہ مالویئر ہر قسم کی فائل ایکسٹینشن کو خفیہ کردے گا جو عام طور پر ٹیکسٹ فائلوں ، تصاویر ، ویڈیوز وغیرہ کے لئے استعمال ہوتا ہے لیکن کسی وجہ سے ، اس سے اینڈرائڈ سے متعلق فائلوں جیسے .apk یا .dex چھوڑ دی جاتی ہے۔ میلویئر بھی کمپریسڈ. زپ اور .RAR فائلوں اور 50 MB سے زیادہ عمر کی فائلوں کو نہیں چھوتا ہے۔ محققین کو شبہ ہے کہ ، میلویئر تخلیق کاروں نے WannaCry سے مواد اٹھانے میں ناقص کاپی پیسٹ کا کام کیا ہے ، جو اس سے کہیں زیادہ سخت اور رونسم ویئر کی شکل میں ہے۔ تمام انکرپٹڈ فائلوں کو '.seven' کی توسیع کے ساتھ جوڑ دیا گیا ہے

محققین نے Android / Filecoder.C جو ایک نیا اینڈروئیڈ رینسم ویئر فیملی دریافت کیا ہے جو متاثرین کے رابطوں تک پھیلانے کی کوشش کرتا ہے اور کچھ غیر معمولی چالوں کو تعینات کرتا ہے https://t.co/5iCvkVbAND ٹویٹ ایمبیڈ کریں @معاملہ #ransomware #انڈروئد pic.twitter.com/d150eY4N7X

- ڈیوڈ بیسن (DMBisson) 30 جولائی ، 2019

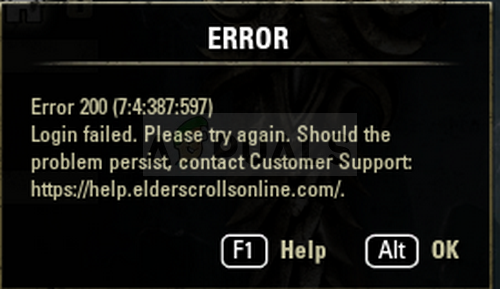

اینڈروئیڈ موبائل آلہ پر کامیابی سے فائلوں کو خفیہ کرنے کے بعد ، رینسم ویئر اس کے بعد مطالبات پر مشتمل ایک عام تاوان نوٹ کو چمکاتا ہے۔ محققین نے محسوس کیا ہے کہ فائل کوڈر رینسم ویئر نے کریپٹوکرنسی میں تقریبا$ 98 to سے 188 ڈالر تک کے مطالبات کیے ہیں۔ عجلت کا احساس پیدا کرنے کے ل the ، میلویئر میں ایک آسان ٹائمر بھی ہوتا ہے جو تقریبا 3 دن یا 72 گھنٹے تک رہتا ہے۔ تاوان نوٹ میں یہ بھی بتایا گیا ہے کہ اس میں کتنی فائلیں یرغمال ہیں۔

دلچسپ بات یہ ہے کہ رینسم ویئر آلہ کی اسکرین کو لاک نہیں کرتا ہے یا اسمارٹ فون کو استعمال ہونے سے نہیں روکتا ہے۔ دوسرے الفاظ میں ، متاثرین اب بھی اپنے Android اسمارٹ فون کا استعمال کرسکتے ہیں ، لیکن ان کے اعداد و شمار تک رسائی نہیں ہوگی۔ مزید برآں ، یہاں تک کہ اگر متاثرین کسی طرح سے بدنیتی پر مبنی یا مشتبہ ایپ کو انسٹال کریں ، تو یہ تبدیلیوں کو کالعدم نہیں کرتا ہے یا فائلوں کو ڈکر نہیں کرتا ہے۔ جب کسی آلے کے مندرجات کو خفیہ کاری کرتے ہیں تو فائل کوڈر عوامی اور نجی کلید جوڑی تیار کرتا ہے۔ عوامی کلید کو ایک طاقتور RSA-1024 الگورتھم اور ایک ہارڈ کوڈ والی قیمت کے ساتھ خفیہ بنایا گیا ہے جو تخلیق کاروں کو بھیجا جاتا ہے۔ متاثرہ فراہم کردہ بٹ کوائن کی تفصیلات کے ذریعے ادائیگی کرنے کے بعد ، حملہ آور نجی کلید کو ڈیکرپٹ کر کے شکار کو چھوڑ سکتا ہے۔

فائل کوڈر نہ صرف جارحانہ بلکہ پیچیدہ ہونے کے لئے بھی:

ای ایس ای ٹی کے محققین نے پہلے بتایا تھا کہ ہارڈ کوڈ کی کلید کو بلیک میل کی فیس ادا کیے بغیر فائلوں کو ڈیکریپٹ کرنے کے لئے 'انکرپشن الگورتھم کو ایک ڈکرپشن الگورتھم میں تبدیل کرکے' استعمال کیا جاسکتا ہے۔ مختصرا. ، محققین نے محسوس کیا کہ فائل کوڈر رینسم ویئر کے تخلیق کاروں نے نادانستہ طور پر ڈیکریکٹر تشکیل دینے کے لئے ایک آسان طریقہ چھوڑ دیا ہے۔

'مہم کو عملی جامہ پہنانے اور اس کے خفیہ کاری پر عمل درآمد میں دونوں کو نشانہ بنانے اور خامیوں کی وجہ سے ، اس نئے تاوان کا سامان محدود ہے۔ تاہم ، اگر ڈویلپرز خامیوں کو دور کرتے ہیں اور آپریٹرز صارفین کے وسیع تر گروپوں کو نشانہ بنانا شروع کردیتے ہیں تو ، Android / Filecoder.C رینسم ویئر ایک سنگین خطرہ بن سکتے ہیں۔

محققین نے فائل کوڈر رینسم ویئر کے بارے میں اپنی پوسٹ کو اپ ڈیٹ کیا ہے اور واضح کیا کہ 'یہ 'ہارڈ کوڈ والی کلید' ایک RSA-1024 عوامی کلید ہے ، جسے آسانی سے نہیں توڑا جاسکتا ہے ، لہذا اس مخصوص تاوان کے سامان کے لئے ایک ڈیکریپٹر بنانا ناممکن ہے۔

حیرت کی بات یہ ہے کہ محققین نے یہ بھی مشاہدہ کیا کہ تاوان کے کوڈ میں اس دعوے کی حمایت کرنے کے لئے کچھ بھی نہیں ہے کہ الٹی گنتی کا ٹائمر ختم ہونے کے بعد متاثرہ ڈیٹا ختم ہوجائے گا۔ مزید یہ کہ ، میلویئر کے تخلیق کار تاوان کی رقم سے کھیلتے دکھائی دیتے ہیں۔ اگرچہ 0.01 Bitcoin یا BTC معیاری رہتا ہے ، اس کے بعد کے نمبرز میلویئر کے ذریعہ تیار کردہ صارف ID معلوم ہوتے ہیں۔ محققین کو شبہ ہے کہ یہ طریقہ تصدیقی عنصر کی حیثیت سے کام کرسکتا ہے تاکہ مقتول کے ساتھ آنے والی ادائیگیوں سے مطابقت پذیر ہو اور ڈکرپشن کی کلید کو بھیج سکے۔

ٹیگز انڈروئد